知攻善防-Web1

一、背景:

靶机来源:至善攻防实验室

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码 |

二、攻击者的shell密码

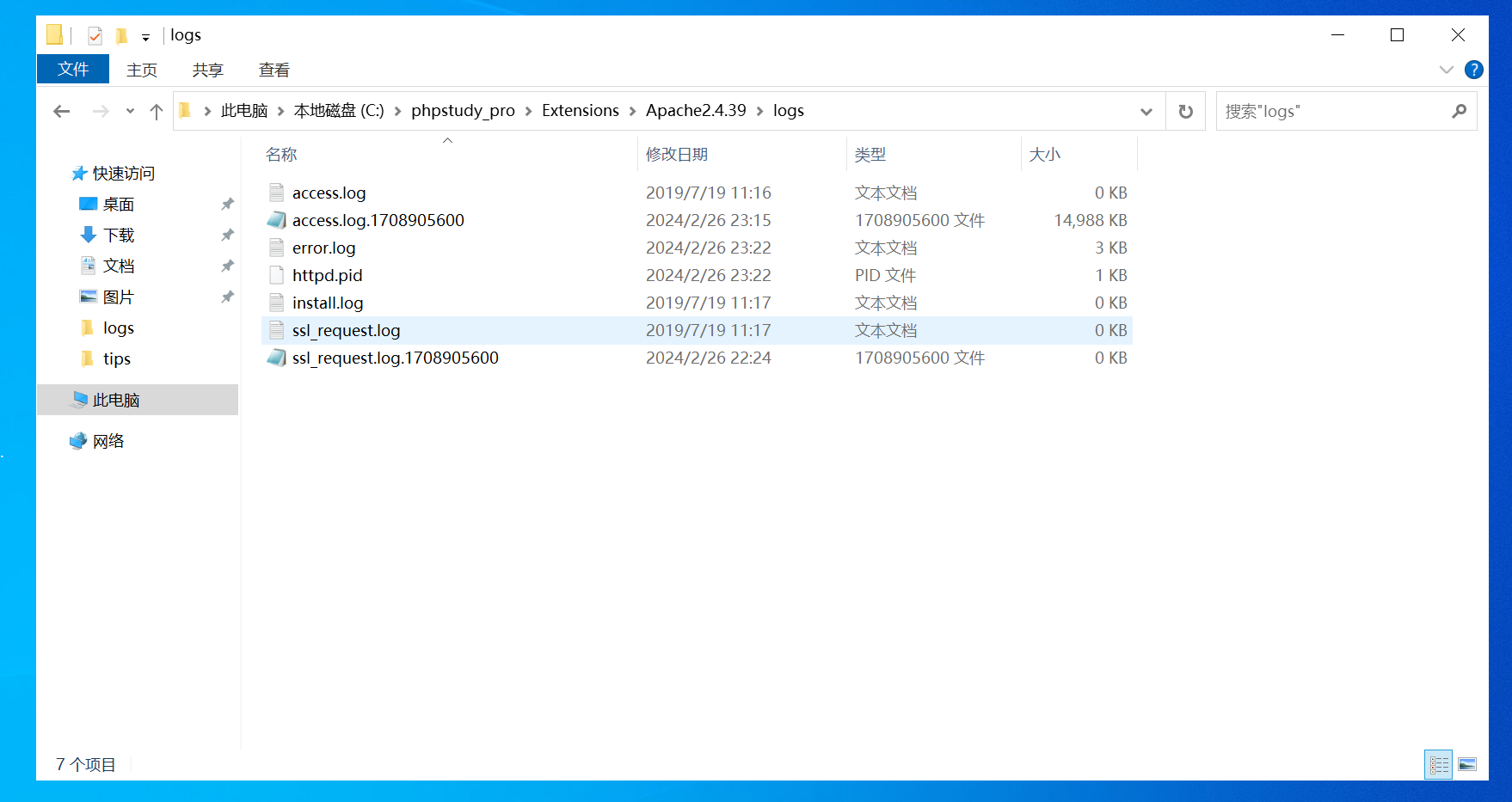

发现有phpstudy,发现有apache和nginx这两个中间件

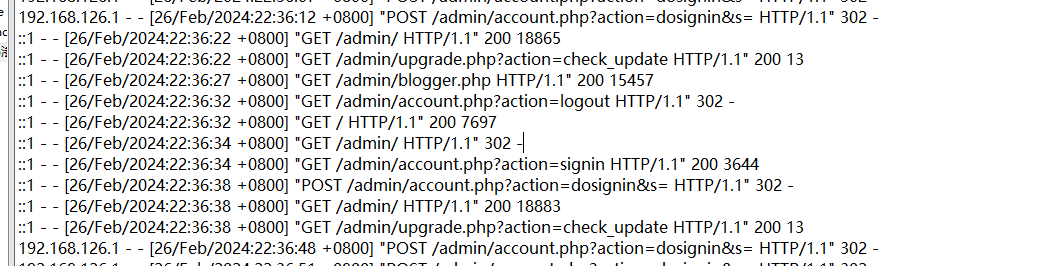

分别查看一下访问日志,nginx的访问日志为空,发现使用的apache这个中间件,

打开访问日志,直接拉到最后面

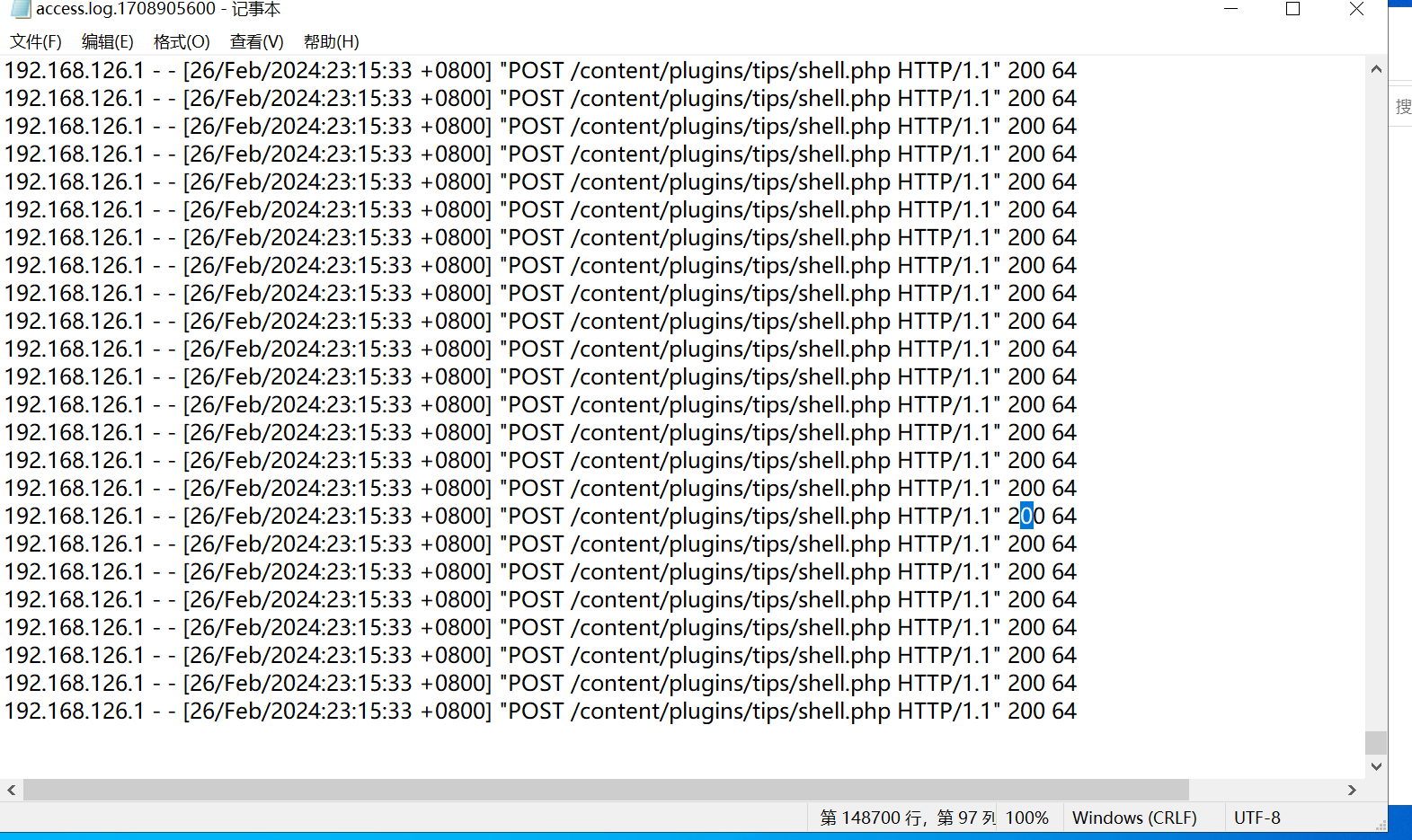

很明显找到上传的webshell路径

在/content/plugins/tips/shell.php这个路径下

密码为:rebeyond

三、攻击者ip

同样看日志

发现ip 为

192.168.126.1 |

三、隐藏的账号

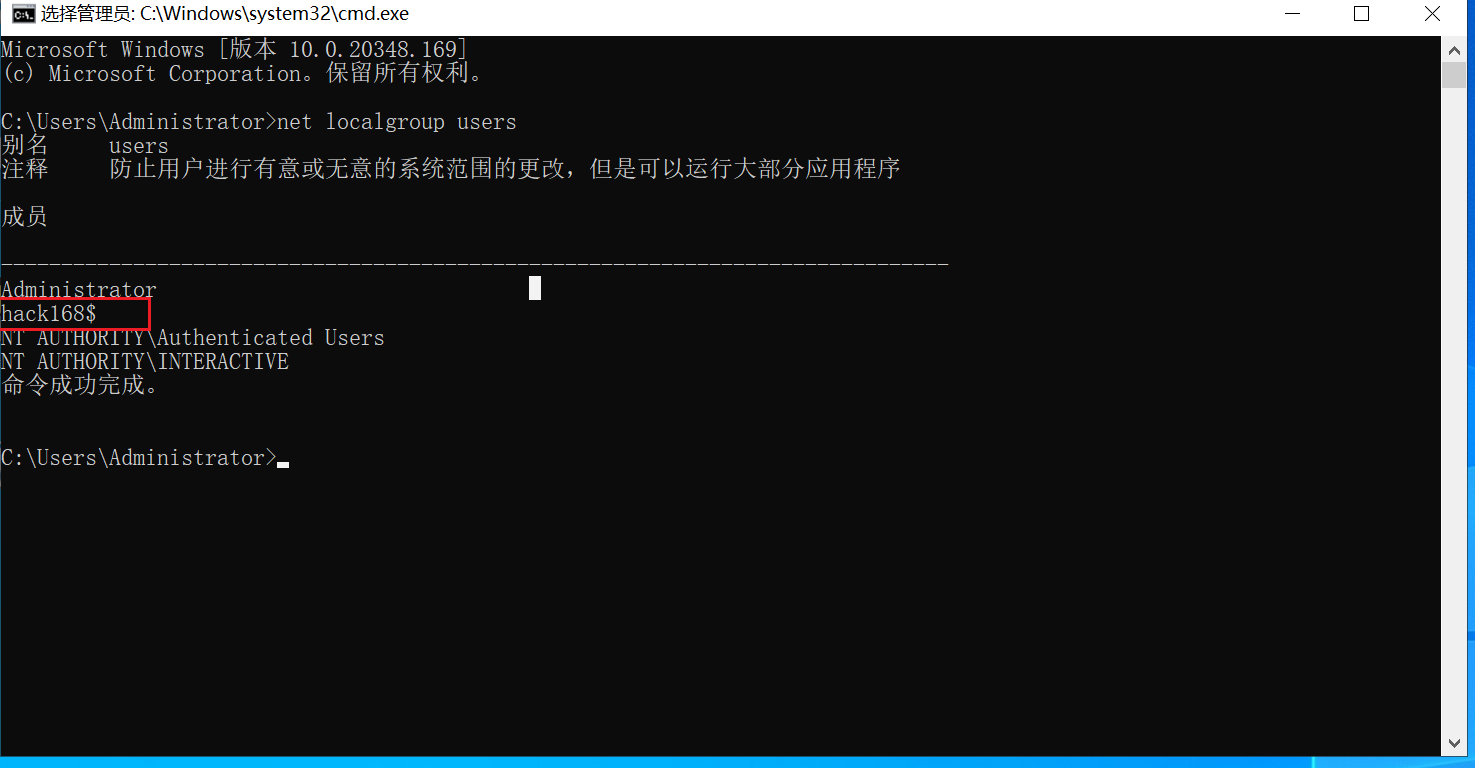

方法一

net localgroup users |

加$的就是隐藏账号

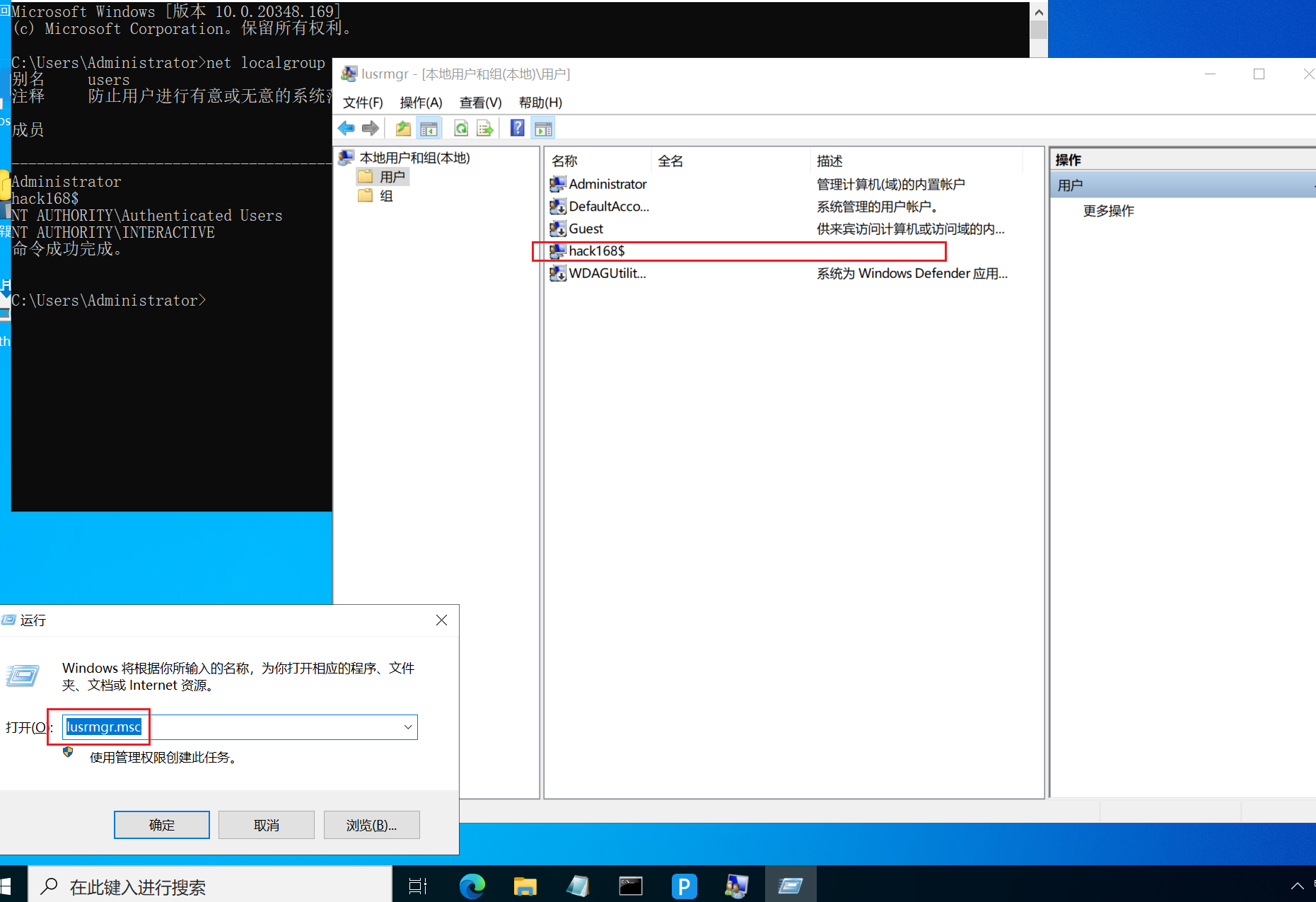

方法二

四、 挖矿的域名

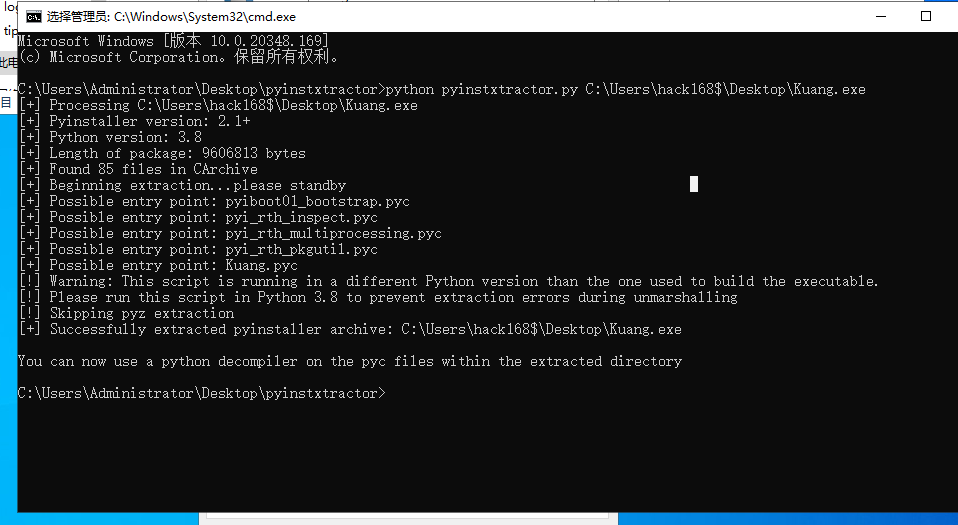

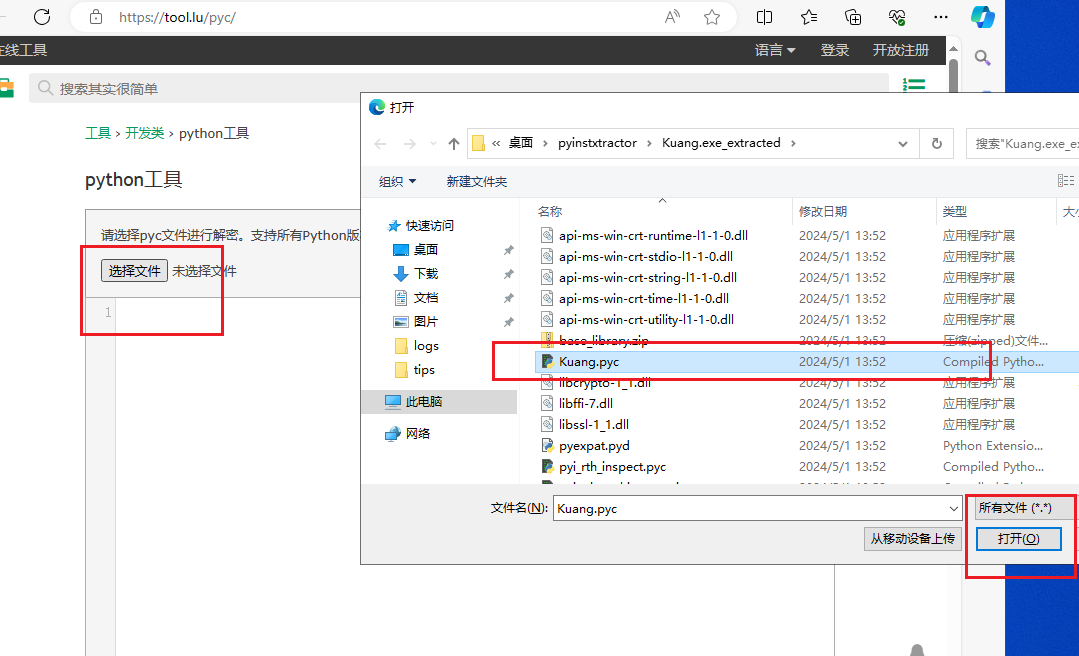

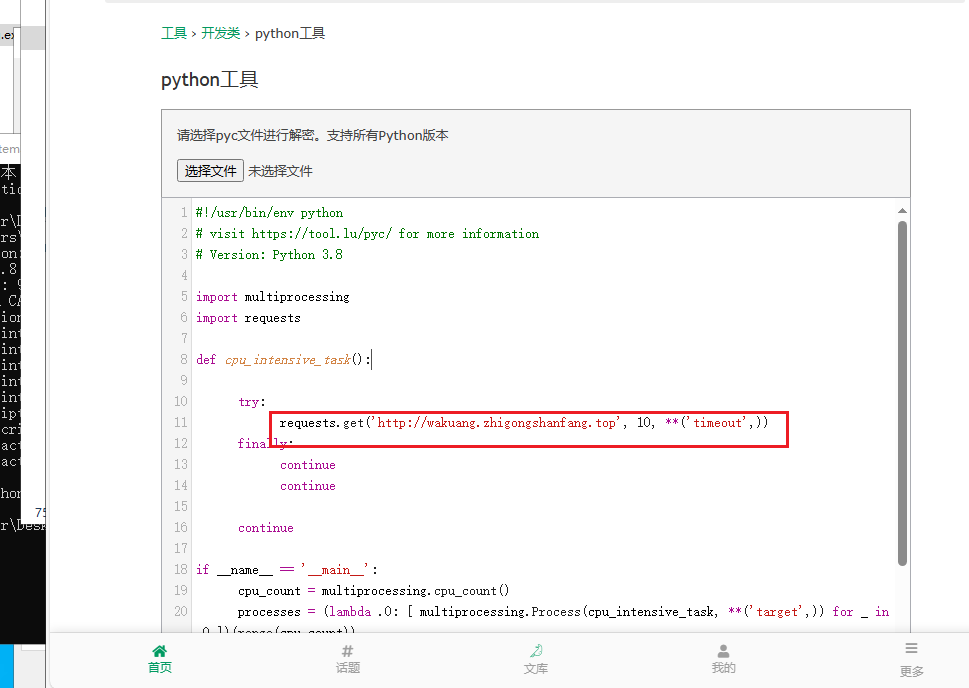

这个需要对exe进行反编译,没怎么接触过逆向,参考网上笔记写的

排查上面找到隐藏账号的目录,发现kaung.exe文件,运行后cpu拉满,确定是挖矿病毒

对这个exe进行反编译

列举用到的工具:

pyinstxtractor反编译工具:GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

pyc反编译工具:pyc反编译 - 工具匠

先使用工具进行反编译

python pyinstxtractor.py C:\Users\hack168$\Desktop\Kuang.exe |

域名为:wakuang.zhigongshanfang.top

五、攻击复现

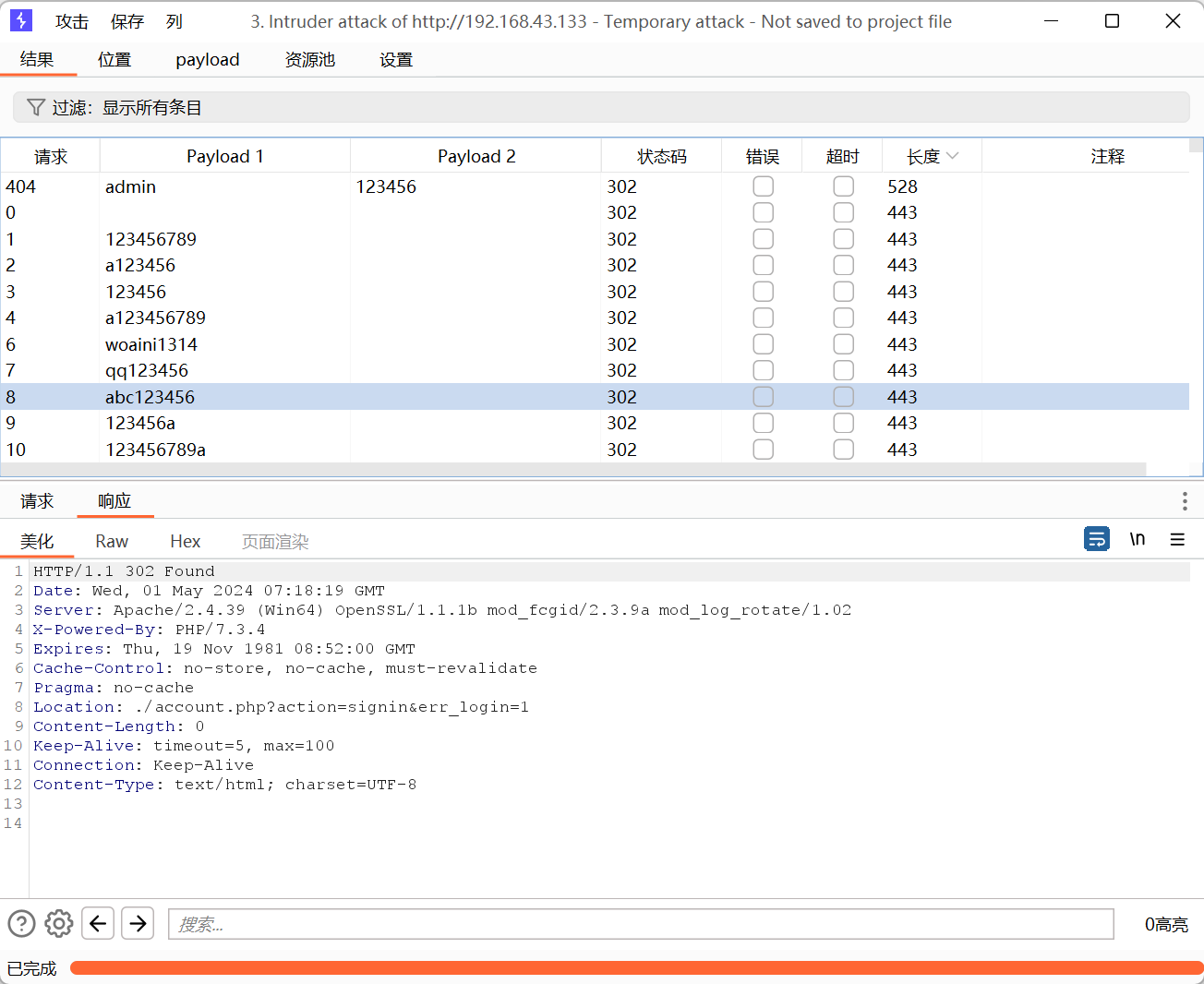

5.1、爆破

根据日志发现爆破登录成功,说明可能存在弱口令

尝试爆破

发现账号密码为admin 123456

登录成功后发现是EMLOGcms,版本为2.2.0

上网搜索发现存在文件上传漏洞