安全设备

一、EDR

1.1、什么是EDR

EDR(Endpoint Detection and Response,端点检测和响应),用来指代一种端点安全防护解决方案,它记录端点上的行为,使用数据分析和基于上下文的信息检测来发现异常和恶意活动,并记录有关恶意活动的数据,使安全团队能够调查和响应事件。端点可以是员工终端PC或笔记本电脑,服务器、云系统、移动设备或互联网设备等,EDR解决方案通常提供威胁搜寻、检测、分析和响应功能。

1.2、ERR和XDR、MDR的区别

- XDR(Extended Detection and Response,扩展检测和响应)是一种仍在兴起但发展迅速的技术,是一种断点威胁检测和响应的新方法。EDR关注的是端点的数据。而XDR中的“X”代表扩展,它代表任何数据源。不仅是端点还有网络,电子邮件,应用程序,云工作负载等。

- MDR(托管检测和响应服务)。MDR可被理解为托管的XDR

1.3、EDR的功能

- 持续收集端点数据

- 实时分析和威胁检测

- 自动威胁响应

- 溯源深度处置

- 支持威胁搜寻和安全加固

1.4、openedr

在虚拟机安装好

返回页面进入Assets ==》Device List页面,即可看到虚拟机

然后添加EDR功能

默认客户端是不支持Windows Server 2016 功能的,,需要到 Settings -> Client Settings -> Windows ->Xcitium Client -EDR 中点击 Edit,选择版本为2.4.04

返回设备列表,点击设备,进入下面这个页面

点击安装后,Windows server2016 就会出现如下提示(等五分钟后就自动重启,也可以关闭后手动重启)

重启后刷新页面,如果发现设备中的EDR显示绿色,就安装成功了

- 使用

Security -> Alerts 记录安全告警

Security –> Investigate 记录所有活动

如下图所示,桌面的1.exe程序尝试访问屏幕

删除注册表表hacker04$项

设备管理

二、WAF

2.1、什么是WAF

Web应用防火墙(Web Application Firewall,简称WAF)是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用程序提供的一款产品,主要用于防御针对网络应用层的攻击,像SQL注入、跨站脚本攻击、参数篡改、应用平台漏洞攻击、拒绝服务攻击 等。

2.2、WAF与网络防火墙的区别

- WAF 位于外部用户和 Web 应用程序之间,以分析所有 HTTP 通信。然后,它会在恶意请求到达用户或 Web 应用程序之前对其进行检测和拦截。 因此,WAF 可以保护关键业务 Web 应用程序和 Web 服务器免受零日威胁及其他应用层攻击。WAF 变得日益重要,因为随着企业推行数字化新举措,可能会使新的 Web 应用程序和应用程序编程接口 (API) 容易受到攻击。

- 网络防火墙可保护安全局域网 (LAN) 免受未经授权的访问,以防止攻击风险。其主要目标是将安全区域与不安全区域分隔开,并控制这两者之间的通信。如果没有网络防火墙,任何具有公共互联网协议(IP) 地址的计算机都可以在网络外部被访问,并且可能面临攻击风险。

2.3、WAF的使用

长亭雷池:https://waf-ce.chaitin.cn/

官方文档:https://waf-ce.chaitin.cn/docs/

雷池安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)" |

登录

https:// :9443 |

安卓手机使用微信小程序:腾讯身份验证器小程序,扫描登录

配置防御站点

最后访问的站点是

http://192.168.43.128:18081/ |

192.168.43.128是部署雷池服务器的ip

攻击事件

防护详情

防护配置

虽然是社区版但是功能还是很多的

三、蜜罐

3.1、什么是蜜罐

蜜罐技术本质上就是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机,网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

3.2、开源蜜罐(Hifish)

简介

- 简介:HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

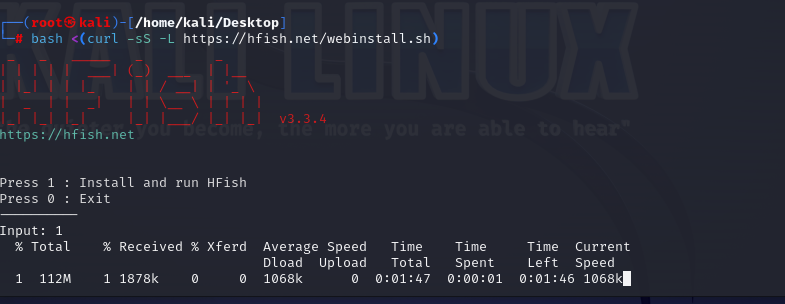

安装

- 以kali中为例子

下载

bash <(curl -sS -L https://hfish.net/webinstall.sh)root@HFish~# ps ax | grep ./hfish | grep -v grep 8435 ? Sl 97:59 ./hfish 8436 ? Sl 97:59 ./hfish-server root@HFish:~

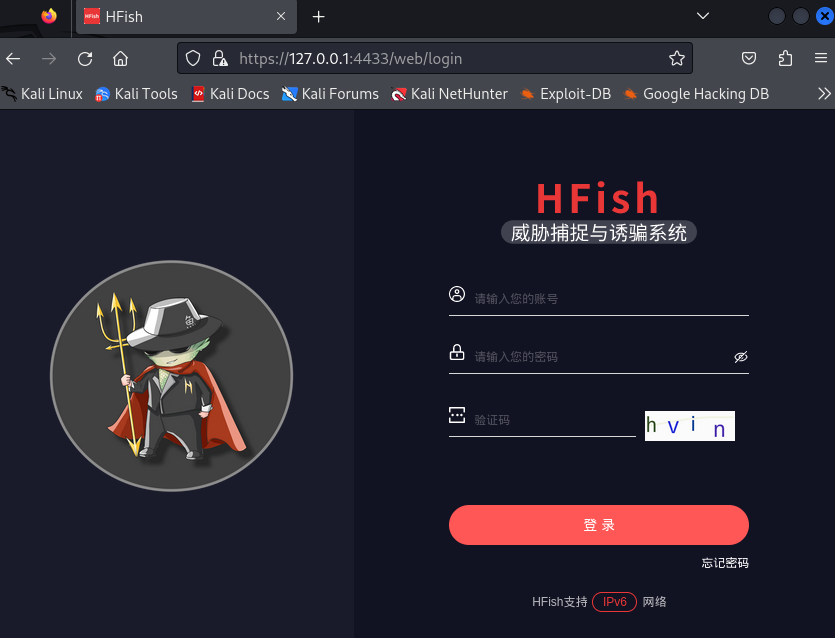

- 打开https访问https://127.0.0.1:4433/web

- 账号:admin 密码:HFish2021

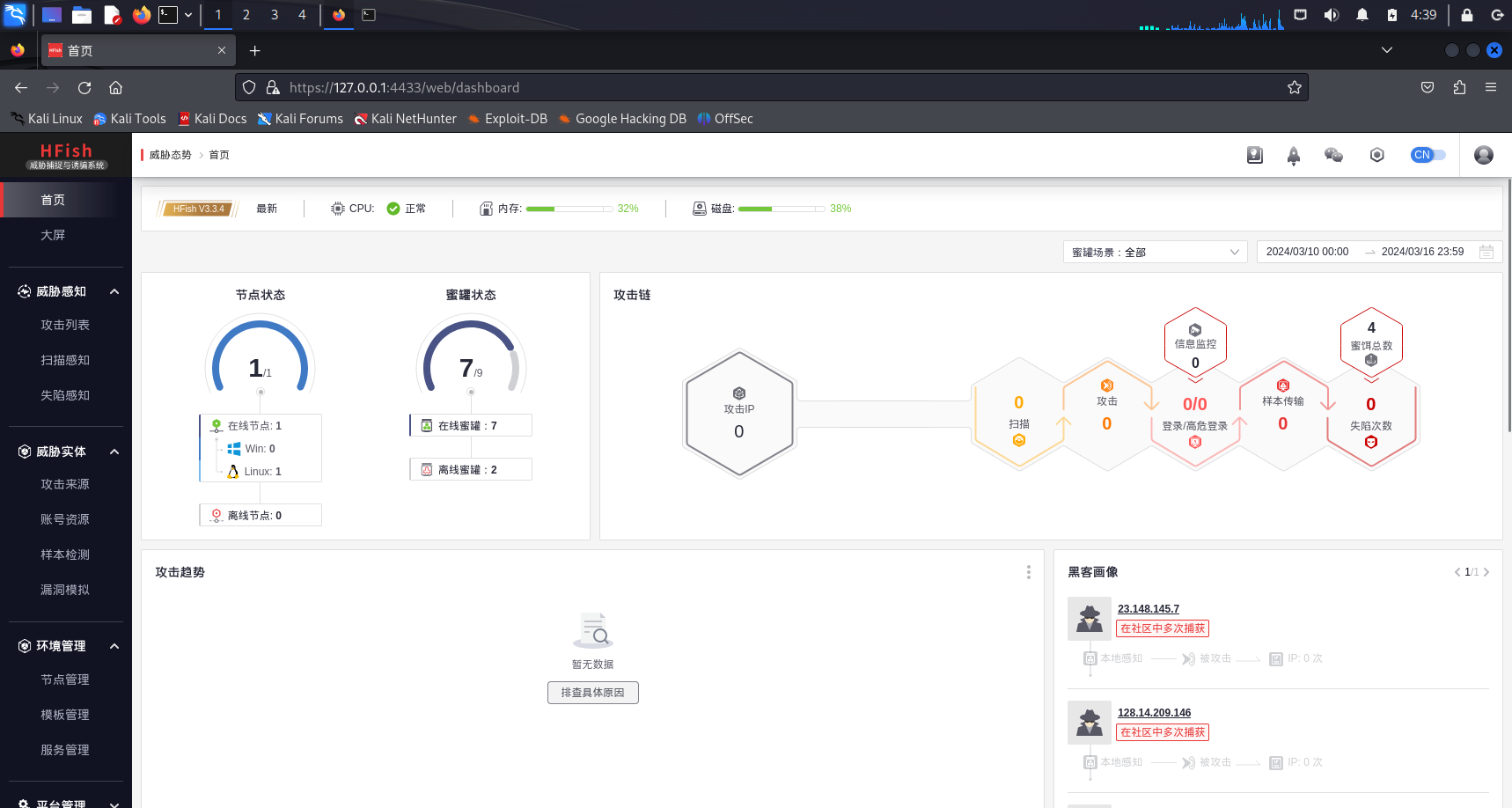

###### 首页

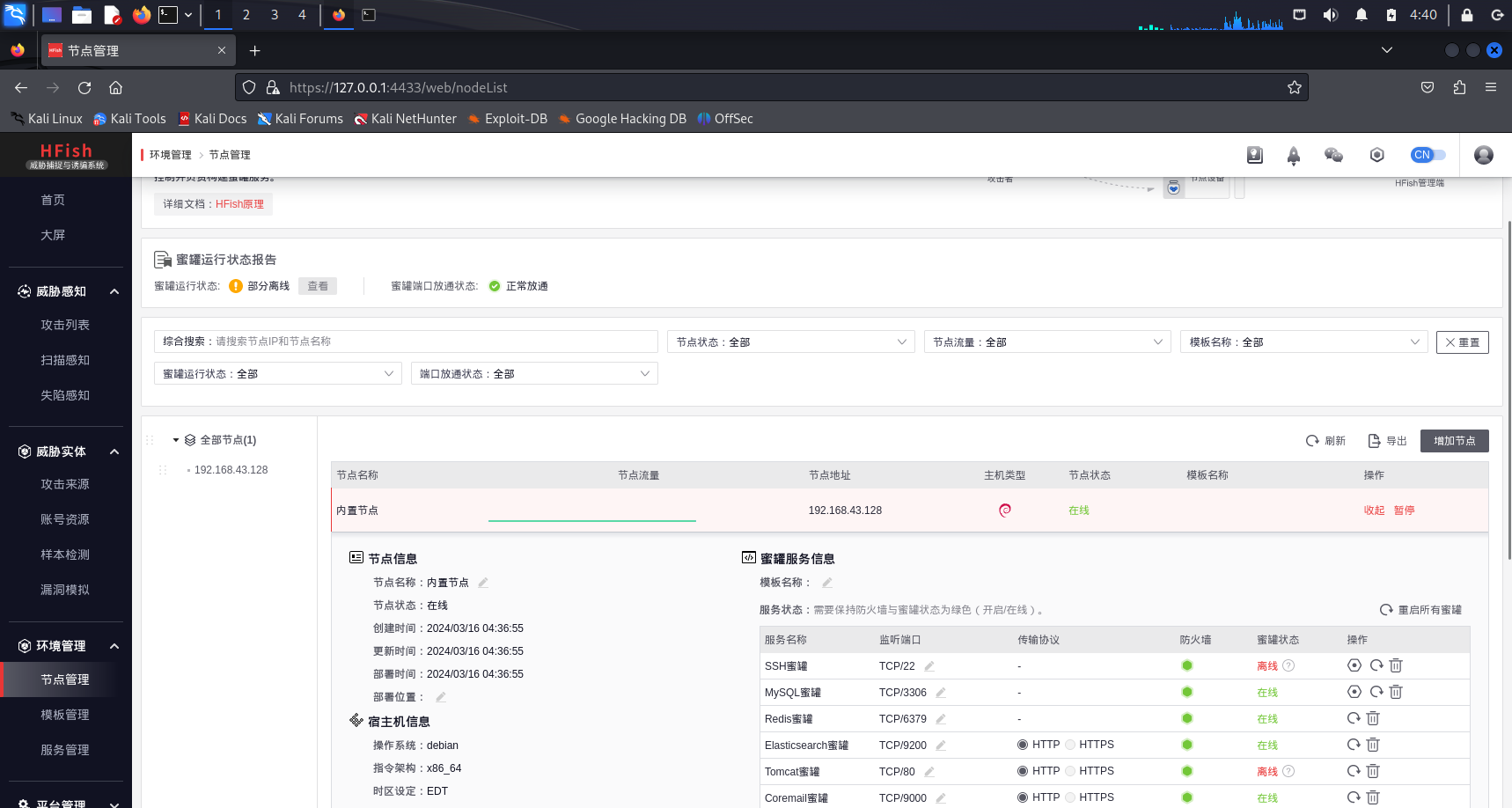

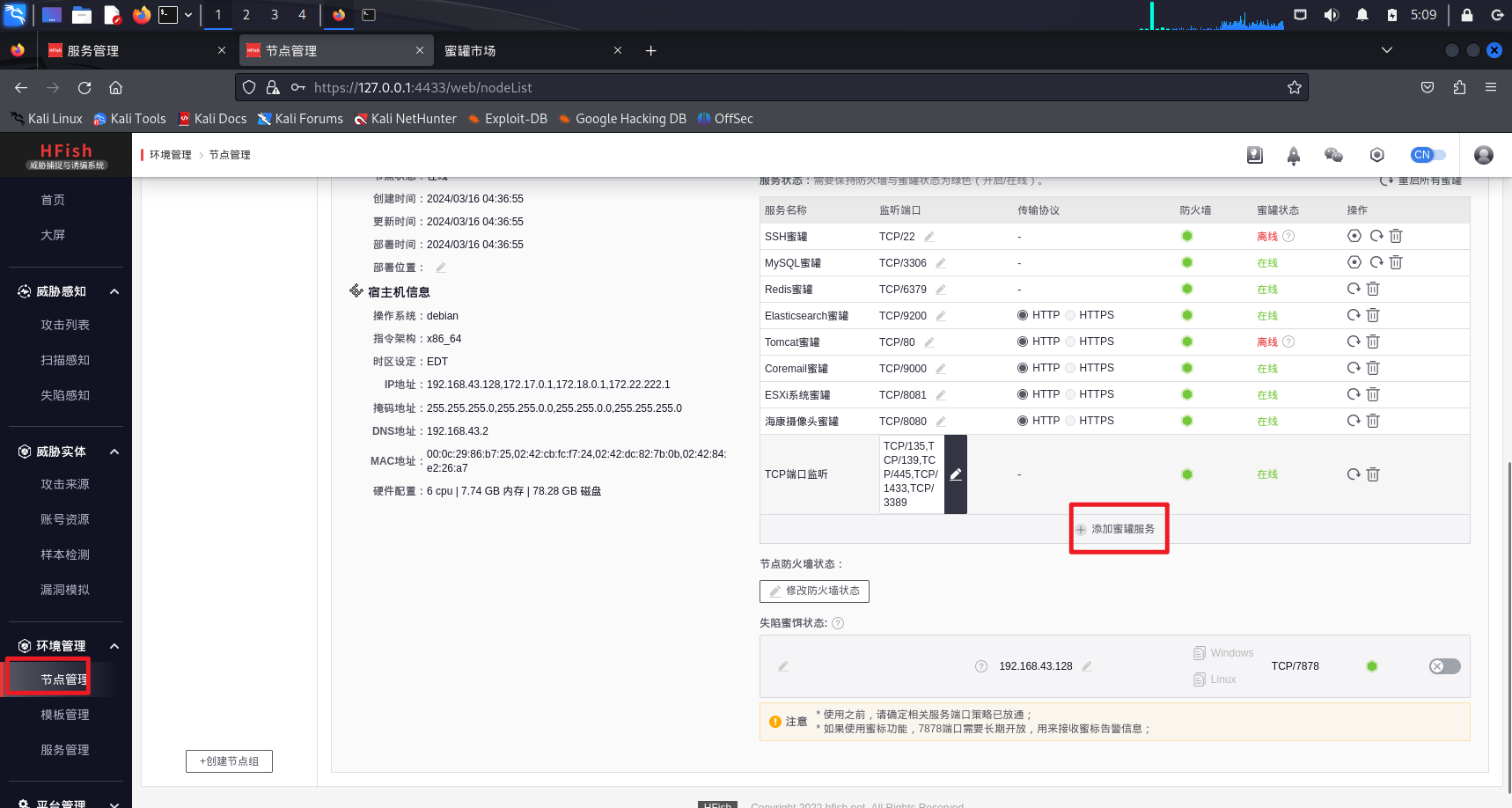

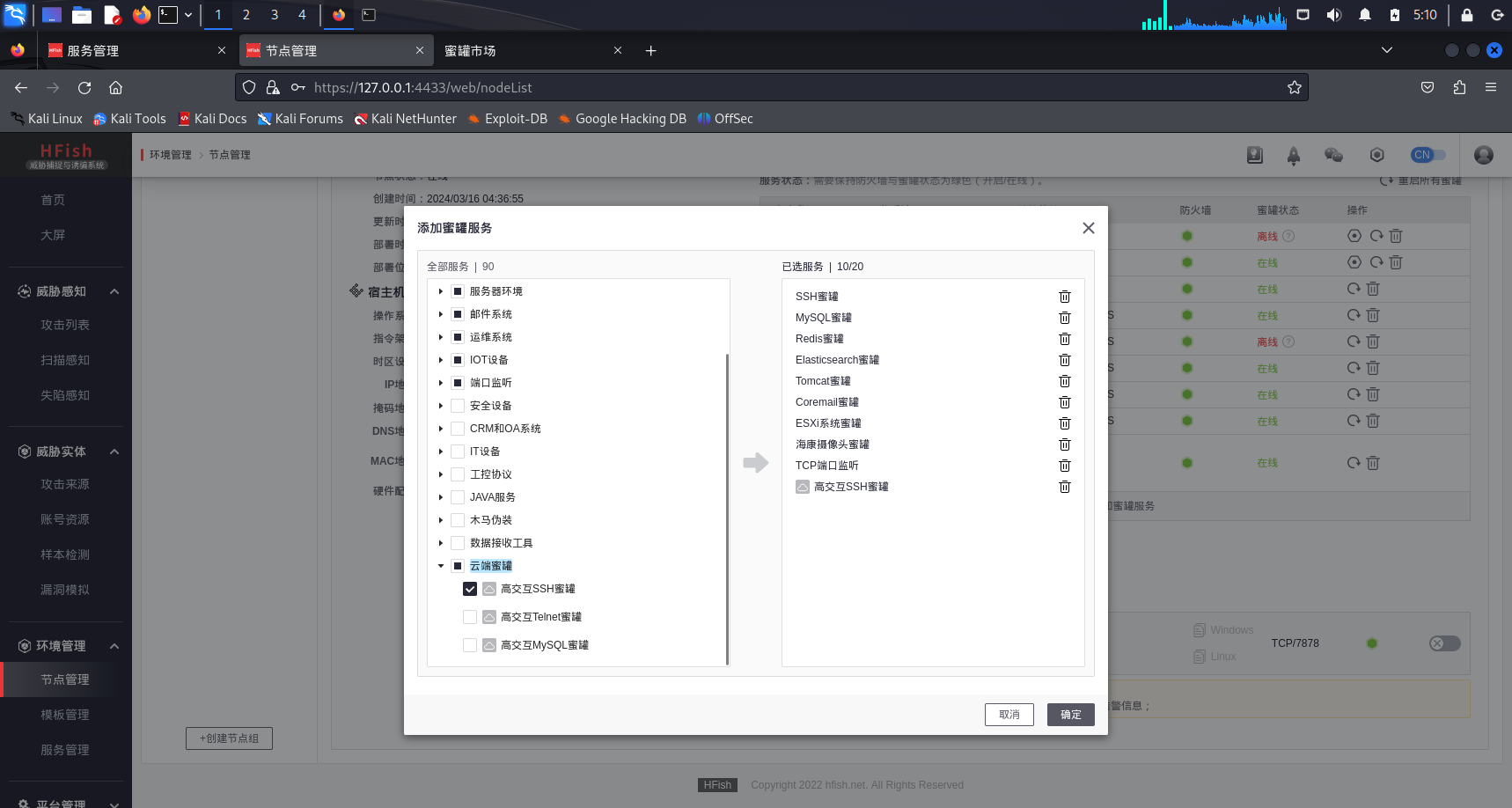

###### 节点管理

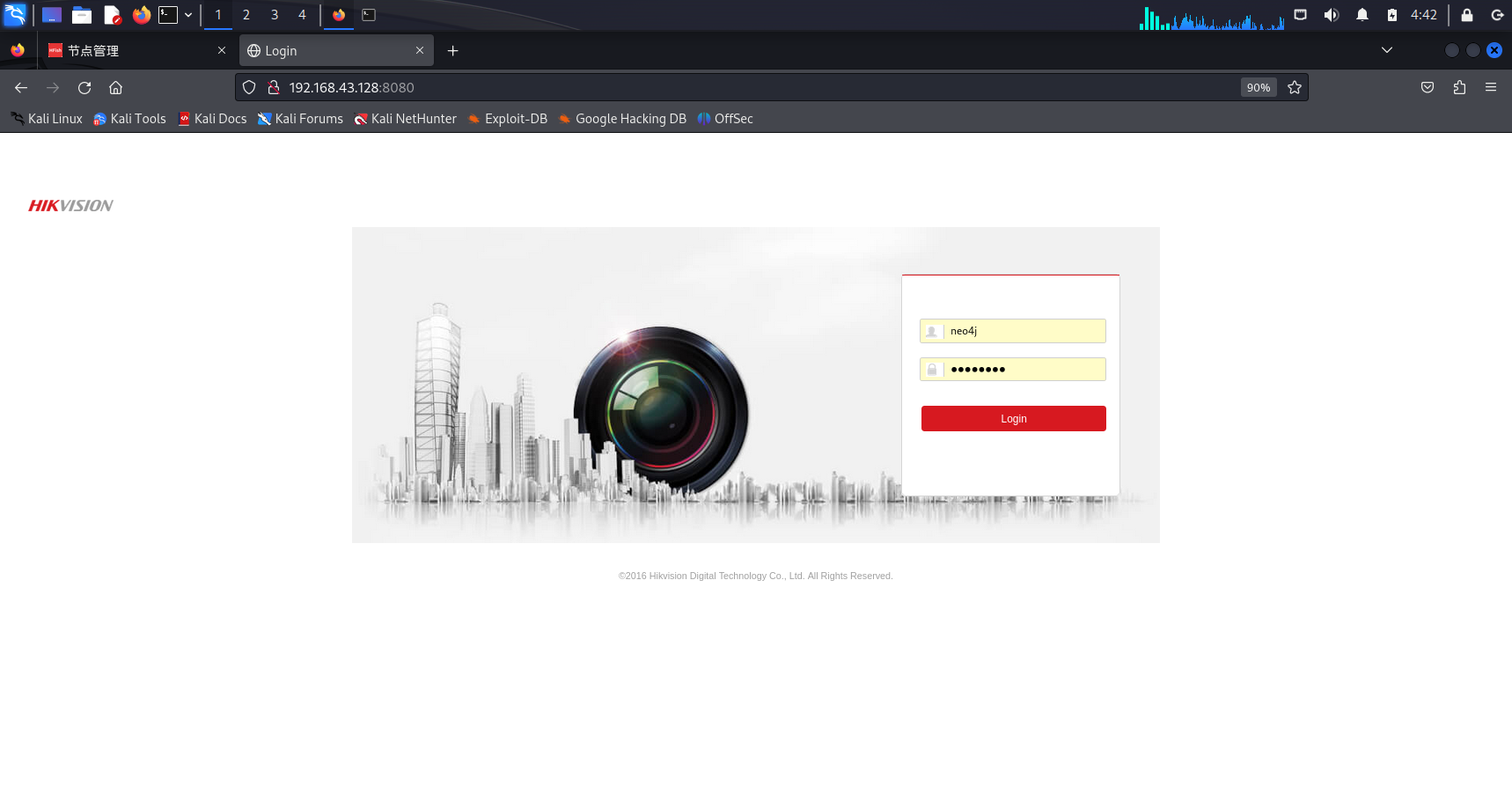

###### 蜜罐伪造的页面

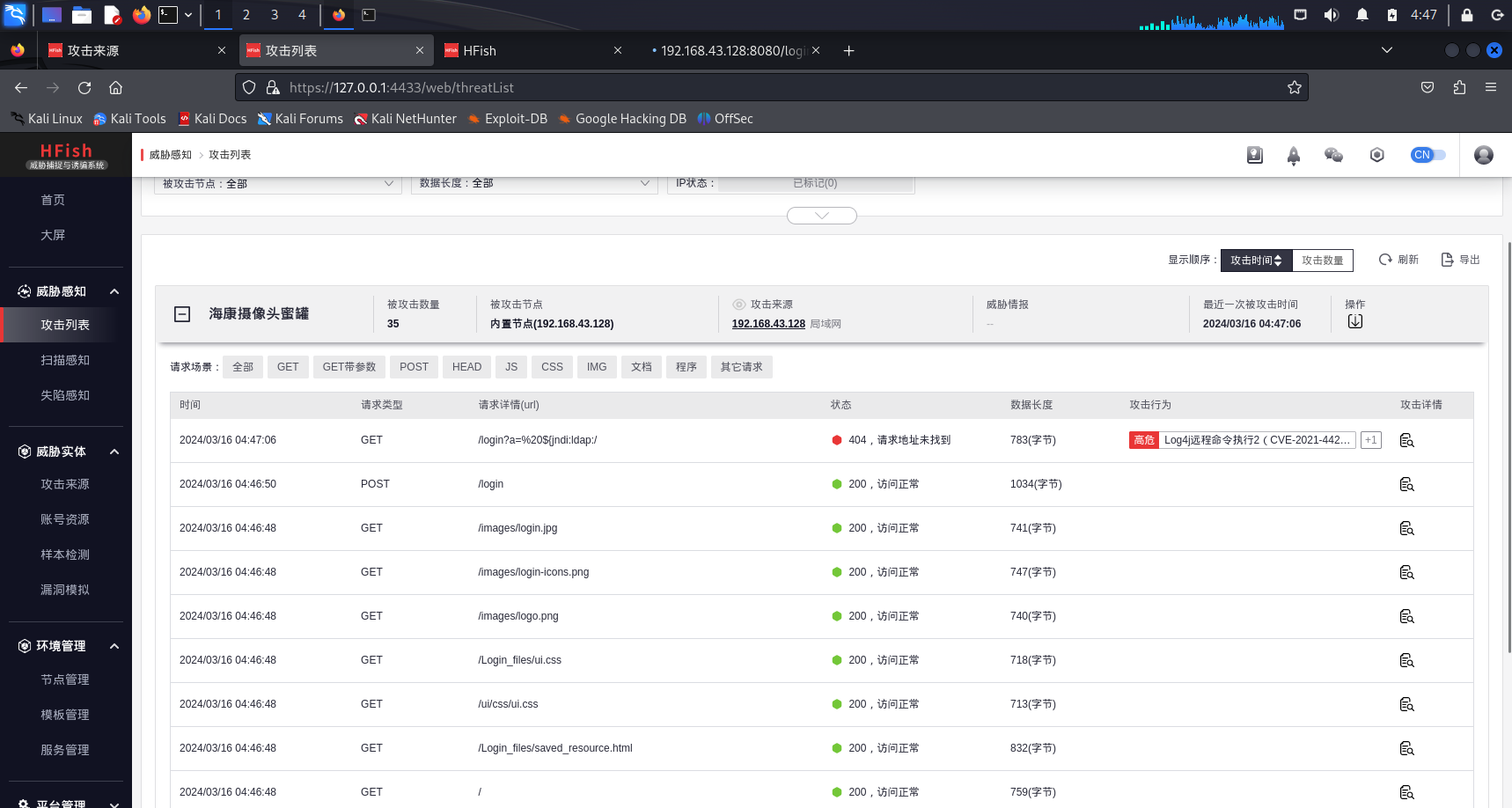

###### 攻击列表

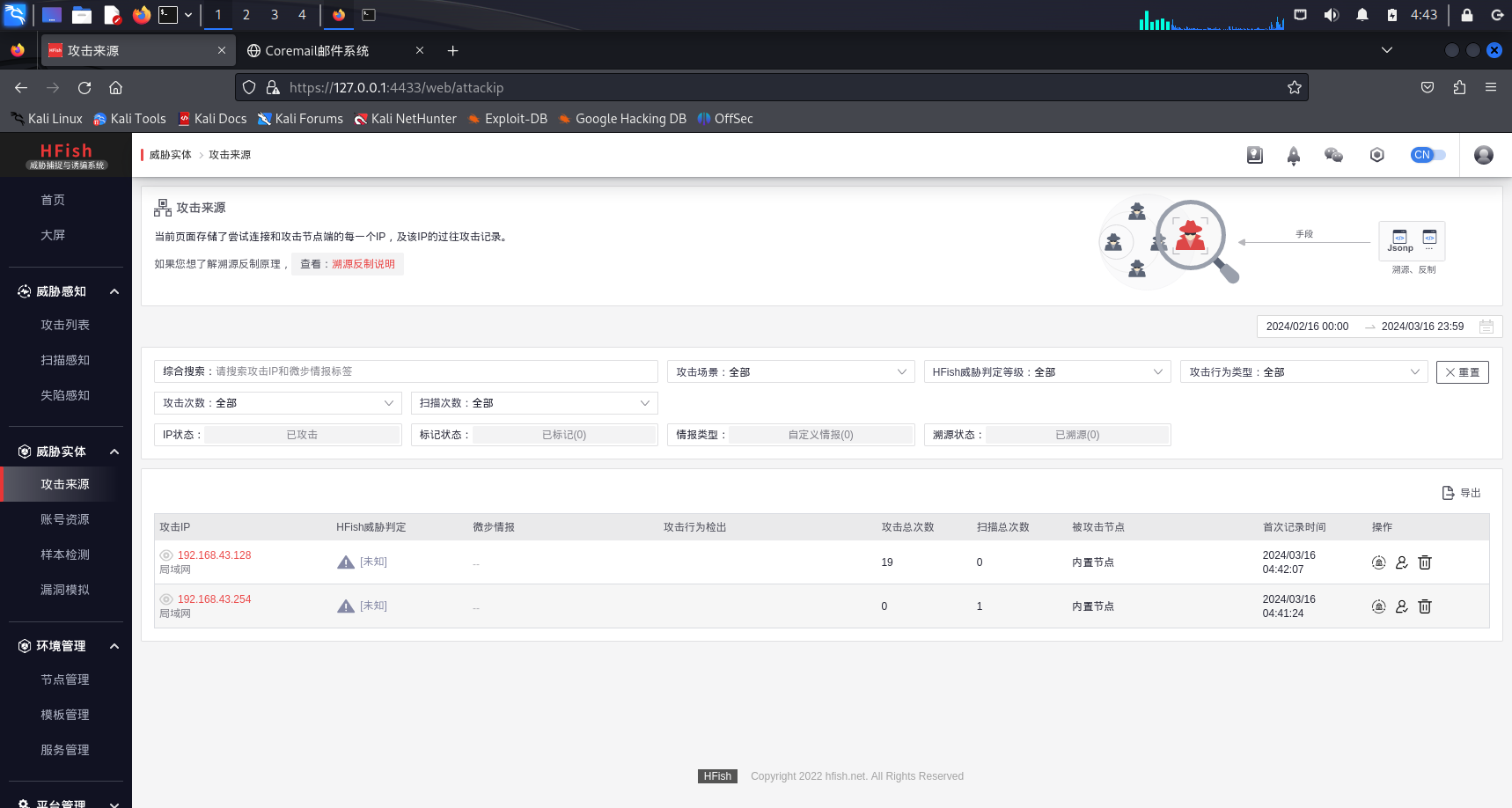

###### 攻击来源

还可以进一步点进去查看

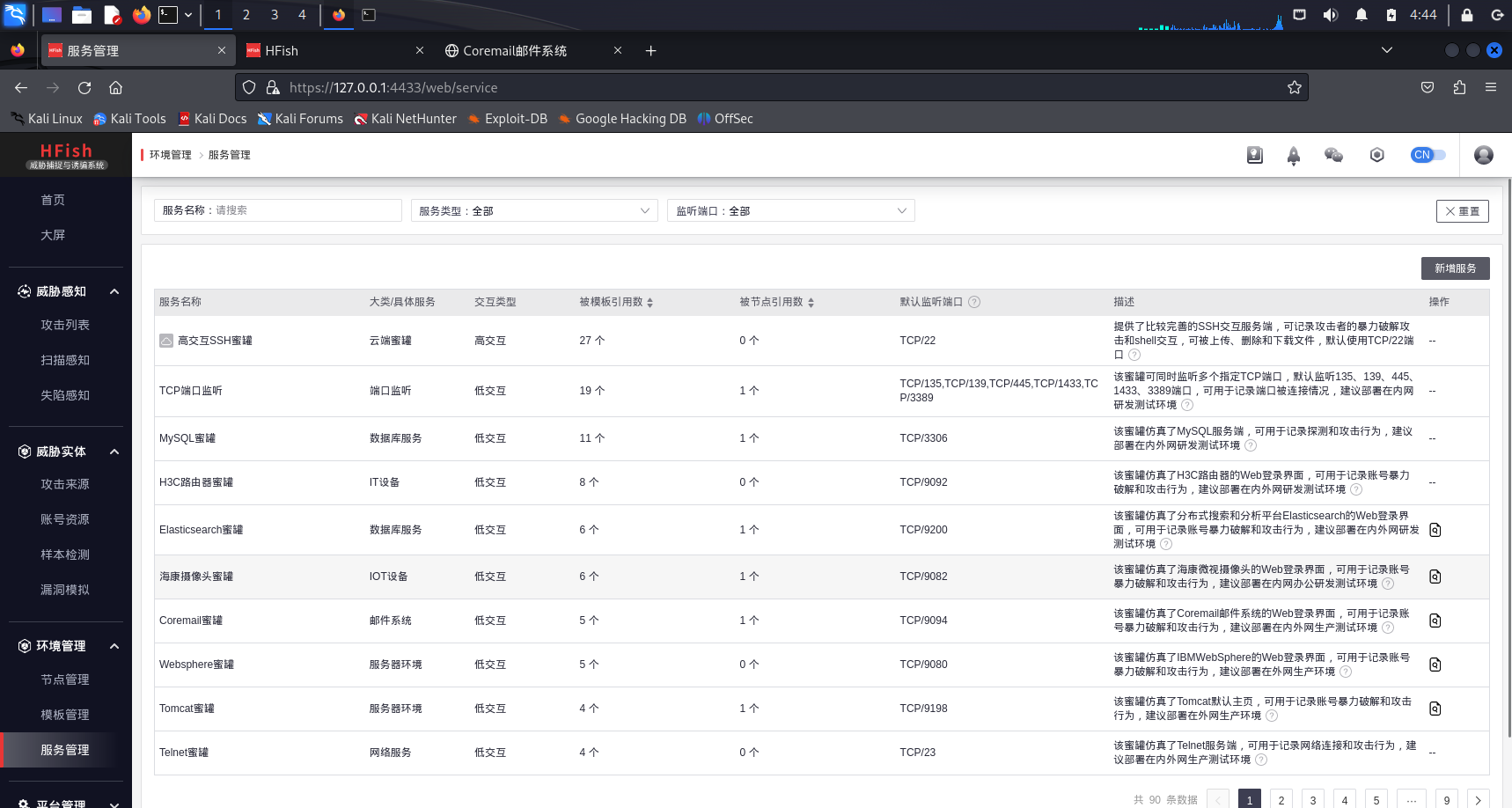

###### 服务管理

###### 漏洞模拟

- 如果请求时参数或请求体被漏洞模拟中预设的指纹匹配到,就会记录其攻击行为

- 如访问参数中包含 ${jndi:ldap:/ 就会被记录log4j远程命令执行漏洞

##### 高交互蜜罐

- 高交互ssh蜜罐用户及密码:root/123456

- 高交互蜜罐故名思议,如高交互ssh蜜罐,可以登录、执行命令、上传文件,功能很多,不易让黑客察觉,能够充分记录攻击者行为。如果是普通的ssh蜜罐,只会一直登陆错误,仅能记录黑客的攻击ip和爆破ssh时使用的用户及密码字典。

- hifish的高交互ssh蜜罐,是hifish自已运营的云端蜜罐

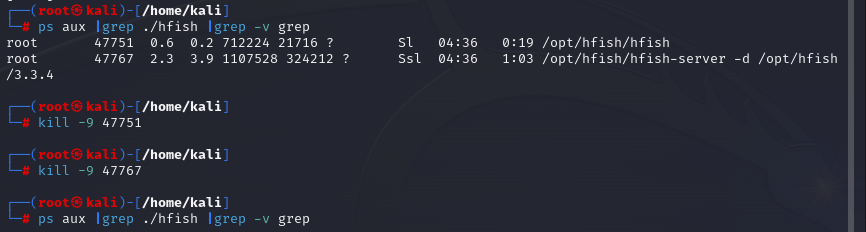

#### 关闭蜜罐

结束hfish和hfish-server的进程

kill -9 8435

root@HFish:~

kill -9 8436